Inhaltsübersicht

1. Einführung

Berichten zufolge beliefen sich die durchschnittlichen Kosten für Datenschutzverletzungen im Jahr 2023 auf 4,45 Millionen USD, und die jährlichen Kosten der Cyberkriminalität werden im Jahr 2024 schätzungsweise 9,5 Billionen USD erreichen. Das sind die hohen, hohen Kosten, die Unternehmen auf der ganzen Welt erleiden müssen, zusammen mit dem Verlust ihres Rufs, weil ein Hacker irgendwo beschließt, Daten zu seinem Vorteil zu missbrauchen.

Mit dem Aufkommen von immer mehr Technologien nehmen leider auch die Cyberattacken zu. Dabei handelt es sich nicht nur um betrügerische Nachrichten oder Phishing-Versuche – der Kreis ist viel größer, als man denken kann. Diese Art von Verbrechen hat in Organisationen, die mit Technologien und Daten zu tun haben, stark zugenommen. Aber zu glauben, dass Cyberkriminalität nur auf Technologieunternehmen beschränkt ist, wäre eine Untertreibung. In unserem letzten Blog über Cyberattacken haben wir über die verschiedenen Branchen gesprochen, in denen eine Luxuskosmetikmarke, eine juristische Organisation und eine ganze Regierung Opfer von Cyberkriminalität geworden sind.

1.1 Die schwindelerregenden Kosten von Verstößen gegen ERP-Systeme

Unternehmen verlassen sich auf Enterprise Resource Planning, d.h. ERP-Systeme, um ihr Geschäft zu stärken, den Produktlebenszyklus, kritische Prozesse usw. zu verwalten und einen kontinuierlichen und offenen Informationsfluss zu gewährleisten.

Im Jahr 2018 warnte das US-CERT Organisationen weltweit vor Cyberkriminalität, die auf ERP-Anwendungen abzielt, während Reuters berichtete, dass mehrere Systeme in verschiedenen Branchen betroffen waren, nachdem sie keine Patches installiert hatten. Bei der Vielzahl der heutigen Cyberbedrohungen zielen die Angriffe auf ERP-Systeme hauptsächlich auf Cyberspionage und Sabotage ab – ein prominentes Beispiel dafür ist die Verletzung des United States Information Service (USIS).

Für Sie und mich sind ERP-Systeme dazu da, einen reibungslosen und nahtlosen Geschäftsbetrieb zu gewährleisten. Aber für Cyberkriminelle sind solche Systeme eine Möglichkeit, den Geschäftsbetrieb zu stören, um aus dem Einbruch finanziellen Nutzen zu ziehen. Und es ist eine ganz einfache Logik, warum Cyberkriminelle diese Systeme angreifen – ERPs enthalten sensible und geschäftskritische Daten.

Wie kann man also sicherstellen, dass die ERP-Systeme oder die gesamte IT-Landschaft vor solchen bösartigen Cyberangriffen und Cyberkriminellen geschützt sind? Eine wirksame Antwort darauf wäre – Bedrohungsprävention!

2. Was ist Bedrohungsabwehr?

In der Netzwerk- und Unternehmenssicherheit bezieht sich die Bedrohungsabwehr auf die Richtlinien und Lösungen, die Ihr Unternehmensnetzwerk schützen. In der Vergangenheit konzentrierte man sich in erster Linie auf den Perimeter und verließ sich weitgehend auf traditionelle Antivirenprogramme und Firewalls. Mit der zunehmenden Zahl von Bedrohungen wie Malware, Ransomware usw. benötigen Unternehmensnetzwerke jedoch einen integrierten, mehrschichtigen Sicherheitsansatz. Und es sind nicht nur veraltete Betriebssysteme, die Cyberkriminellen den Weg zu den Systemen ebnen. Häufig sind Software-Schwachstellen, insbesondere bei Altsystemen, die Ursache für Angriffe auf die Netzwerksicherheit.

In solchen Fällen sind Tools zur Erkennung und Abwehr von Bedrohungen durch Eindringlinge zu einer Notwendigkeit in der Cybersicherheitslandschaft von Unternehmen geworden. Die Bedrohungsabwehr-Suite umfasst mehrere Schichten von Cyber-Tools, darunter Netzwerk-Bedrohungsabwehr, Endpunkt-Abwehr und prädiktiver Malware-Schutz, um nur einige zu nennen.

3. Die Bedeutung der Bedrohungsprävention

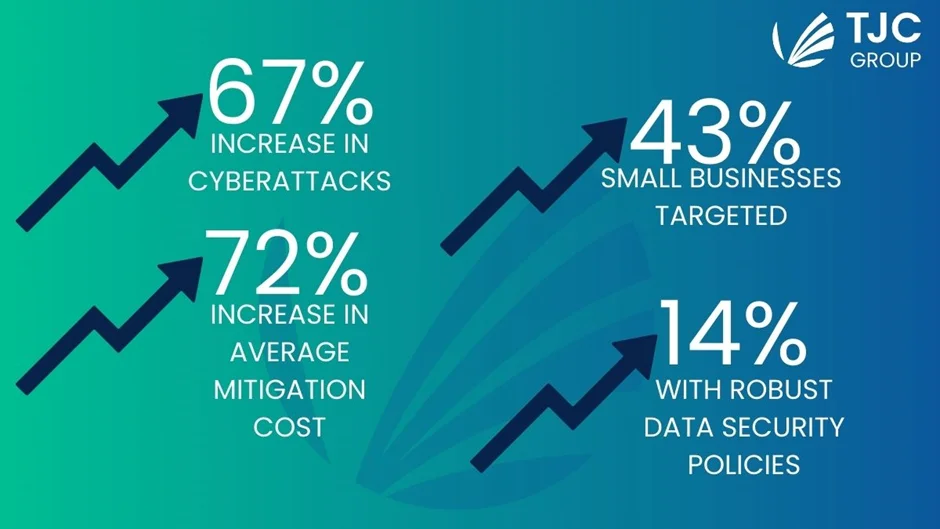

Studien zeigen eine alarmierende Häufigkeit von Cyberangriffen auf Unternehmen und die Kosten, die sie aufgrund der Verletzung tragen müssen. Laut einer Studie von Accenture in Zusammenarbeit mit dem Ponemon Institute aus dem Jahr 2019 ist die Zahl der Datenschutzverletzungen in den letzten fünf bis sieben Jahren um 67 % gestiegen. Außerdem sind die durchschnittlichen Kosten für die Schadensbegrenzung im gleichen Zeitraum um 72% gestiegen. Es geht das Gerücht um, dass Cyberkriminelle vor allem große Unternehmen angreifen, da diese über unschätzbare Informationen verfügen. Der Bericht von Accenture widerlegt diesen Mythos und stellt fest, dass 43 % der Cyberangriffe auf kleine Unternehmen abzielen, von denen nur 14 % über robuste Sicherheitsmaßnahmen zum Schutz ihrer Daten verfügen.

Das Ponemon Institute hat außerdem einen separaten Bericht über den Stand der Cybersicherheit im Jahr 2019 veröffentlicht, in dem es feststellt, dass 45 % der kleinen und mittleren Unternehmen ihre Cyberrichtlinien und -lösungen im Falle von Cyberangriffen für unwirksam halten. Noch überraschender ist, dass 66 % der Befragten nur 12 Monate vor der Umfrage Ziel von Cyberangriffen waren.

Im Jahr 2017 sagte Steve Morgan von Cybersecurity Ventures voraus, dass bis 2021 alle 11 Sekunden ein Cyberangriff stattfinden wird. Wir schreiben das Jahr 2024 und wir kennen die Schwere und Häufigkeit dieser Angriffe – von kleinen Unternehmen bis hin zu Großkonzernen (Google, X, Meta, LinkedIn, Infosys usw.), jede Tech-Landschaft ist Opfer von Hackern geworden. Leider ist eine 100%ige Immunität gegen Cyberangriffe noch nicht möglich, aber einige Maßnahmen verhindern einen Großteil der Angriffe auf Unternehmensnetzwerke. Wir müssen jetzt handeln und die Bedeutung der Bedrohungsprävention für Ihre ERP-Systeme kann nicht genug betont werden.

4. Schützen Sie Ihre ERP-Systeme mit SAP Enterprise Threat Detection

Laut Forbes wurden ERPs noch vor wenigen Jahren als Mittel zur effektiven Aufgabentrennung angesehen – was bedeutet, dass Cyber-Fälle verhindert wurden, bei denen ein Mitarbeiter allein für eine Aufgabe verantwortlich war. Das Szenario hat sich jedoch im Laufe der Zeit völlig verändert, und jetzt sagen führende Analysten, dass ERP-Sicherheit ein Thema ist, das man im Auge behalten muss, da Angriffe aufgrund von kritischen Schwachstellen in diesen Systemen regelmäßig in die Schlagzeilen geraten. Ich muss hier betonen, dass ERP-Sicherheit kein brandneues Thema ist, aber das Konzept hat sich im Laufe der Jahre deutlich weiterentwickelt.

Für diejenigen, die ERP-Systeme von SAP einsetzen, gibt es eine gute Nachricht: Das Unternehmen hat SAP Enterprise Threat Detection veröffentlicht, um sich vor bösartigen Angriffen zu schützen. Dabei handelt es sich um eine Cloud-basierte Echtzeitlösung zur Erkennung von Bedrohungen für Unternehmen, die speziell auf SAP-Anwendungen zugeschnitten ist und über die Cloud bereitgestellt und verwaltet wird. SAP Business Technology Platform. Die Lösung zielt darauf ab, Kunden und Partner bei der Erkennung von Cyberangriffen in Echtzeit zu unterstützen, indem abnormale und verdächtige Ereignisse in der gesamten SAP-Landschaft gesammelt, korreliert und analysiert werden.

4.1 Das Konzept hinter der Einführung von SAP Enterprise Threat Detection

Bis zum Jahr 2027 werden die älteren ERP-Systeme auslaufen, so dass Unternehmen die Möglichkeit haben, in die Cloud oder auf SAP S/4HANA zu migrieren. Die Migration ist ein wahrer Segen, denn sie ermöglicht es Unternehmen, die Sicherheitsmaßnahmen ihres Unternehmensnetzwerks zu verbessern. Datensicherheit und Datenschutz sind heute von größter Bedeutung. Wenn Sie dem keine Priorität einräumen, riskieren Sie Ihr Netzwerk und müssen möglicherweise in Zukunft mit schwerwiegenden Konsequenzen rechnen.

Cyberangriffe auf Unternehmen sind an der Tagesordnung. Aber ist Ihnen aufgefallen, dass nur wenige technische Details über die angegriffenen Schichten der IT-Landschaft bekannt gegeben werden? Da Ihre ERP-Systeme vertrauliche und sensible Daten enthalten und die kritischsten Prozesse im gesamten Unternehmen abwickeln, werden sie zu einem interessanten und wertvollen Ziel für Cyberkriminelle. Während die Sicherheitsteams den Kern bewachen, entwickeln Cyberkriminelle Strategien, um über die Anwendungsschichten in die Krone des Unternehmens einzudringen. SAP Enterprise Threat Detection zielt darauf ab, alle bösartigen Versuche auf die ERP-Systeme zu erkennen und SAP-Kunden und -Partner schneller zu alarmieren.

5. Verhindern Sie bösartige Bedrohungen durch die Stilllegung von Altsystemen

Welche anderen kosteneffektiven Maßnahmen als die Lösung zur Erkennung von Unternehmensbedrohungen können Sie ergreifen, um Ihre alten ERP-Systeme und Anwendungen zu schützen? Die Antwort lautet: Stilllegung von Altsystemen! Wie bereits erwähnt, sind regelmäßige und aktualisierte Patches obligatorisch. Nicht gepatchte Systeme sind eine der einfachsten Möglichkeiten für Cyberkriminelle, sich Zugang zu ERP-Systemen zu verschaffen – sie zielen auf Systemfehler und Schwachstellen ab.

Das Patchen von Systemen erfordert Aufmerksamkeit und wird kompliziert, wenn alte Daten noch vorhanden sind. Alte Daten (Systeme)stellen ein hohes Cybersecurity-Risiko dar, da sie möglicherweise nicht verschlüsselt oder durch Zugriffskontrollen geschützt sind. Dies führt dazu, dass die Altsysteme anfälliger für Sicherheitsverletzungen und Cyberangriffe werden.

Die Stilllegung von Legacy-Daten und -Systemen kann ein langwieriger und komplizierter Prozess sein. Die Entscheidung, welche Daten wichtig sind und welche als Altdaten verworfen werden sollen, ist besonders in stark regulierten Sektoren wie dem Finanz- oder Gesundheitswesen oder bei Audits schwierig. Eine Möglichkeit wäre, die Altdaten außer Betrieb zu nehmen und sie getrennt von den anderen kritischen Datenbanken zu speichern – vorzugsweise an einem Ort, an dem Cyberkriminelle keinen Zugriff haben. Aber auch hier stellt sich die Frage – wo? ELSA (Enterprise Legacy System Applications) ist eine gute Option.

Es wurde von der TJC Group entworfen und entwickelt und schließt veraltete Daten sauber ein, während es gleichzeitig einen reibungslosen und einfachen Zugang zu ihnen gewährleistet. Was die Sicherheit angeht, so basiert ELSA auf SAP BTP (der gleichen Plattform, auf der auch SAP Enterprise Threat Detection verwaltet wird). Außerdem ist die Anwendung mit einer Datenbank (wie MySQL, PostgreSQL oder HANA Cloud) und einem BLOB-Speicher mit einer privaten Endpunktverbindung verbunden. Eines der besten Merkmale von ELSA ist, dass es sich um eine native SAP-Anwendung handelt, die für die Verwendung mit SAP-Systemen konzipiert wurde, aber auch mit Nicht-SAP-Altsystemen kompatibel ist. ELSA stellt sicher, dass alle Legacy-Daten sicher gespeichert werden, minimiert das Risiko von Cyberkriminellen und profitiert von den Sicherheitsmaßnahmen sowohl von SAP als auch von den großen Hyperscalern.

Nicht zu vergessen ist, dass die TJC Group die ISO-Zertifizierung 27001 erhalten hat, die an Unternehmen vergeben wird, die ein solides Informationssicherheits-Managementsystem eingeführt haben. Dies bestätigt unsere Bemühungen, eine solide Cyberlandschaft für unsere Mitarbeiter und Kunden zu gewährleisten.

Wenden Sie sich noch heute an uns, um weitere Informationen über ELSA zu erhalten und Ihre ERP-Systeme vor bösartigen Bedrohungen zu schützen.