Verfasser: Yannick Thomassier, Chief Security Officer bei der TJC-Gruppe

Die Gewährleistung der Sicherheit von Systemen ist einer der wichtigsten Aspekte für Unternehmen. Angesichts der vielen Sicherheitslücken kann dies jedoch eine Herausforderung sein, insbesondere wenn Sie SAP-Systeme einsetzen. Aber keine Sorge! In diesem Blog haben wir alles über SAP-Schwachstellen und deren Behebung berichtet. Lesen Sie weiter!

SAP-Systeme: Ein Überblick

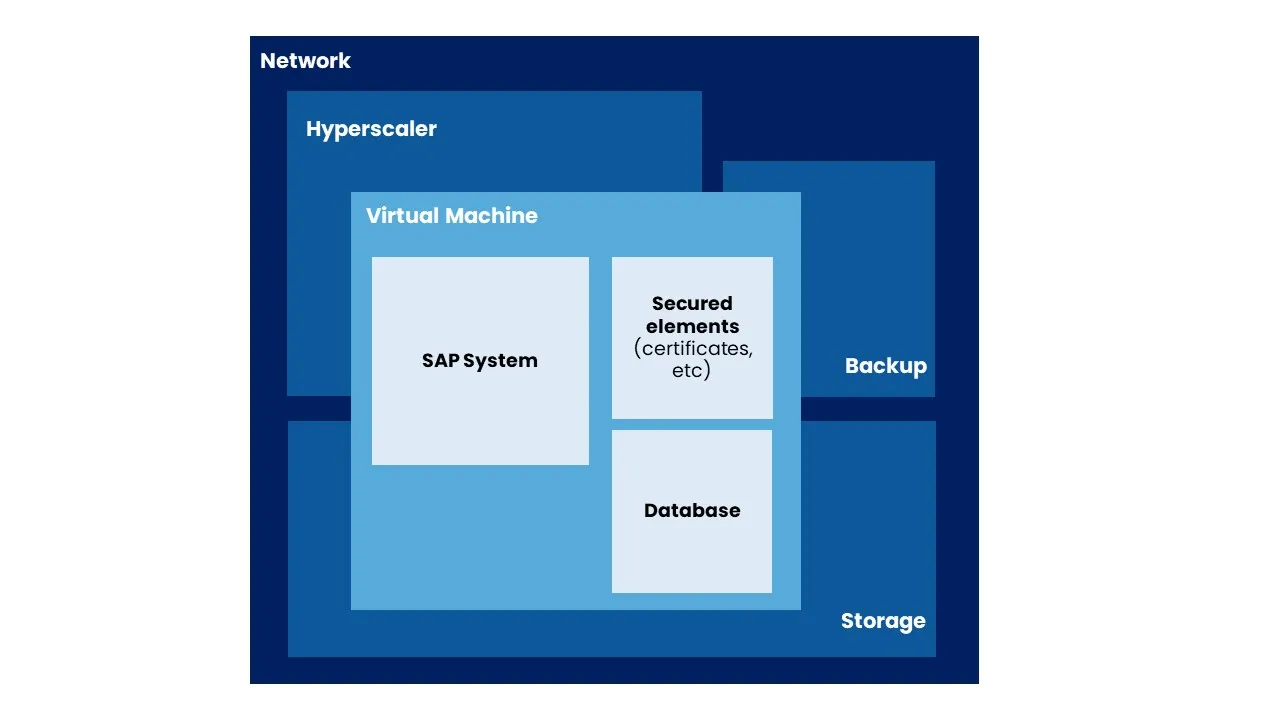

SAP-Systeme bestehen aus vielen Komponenten, die nicht von demselben Unternehmen bereitgestellt werden, aber zusammenarbeiten müssen, um die erwartete Leistung zu erbringen. Aus Sicht der IT-Sicherheit muss ein SAP-Altsystem auf dem neuesten Stand gehalten werden, damit es nicht zu einer Schwachstelle im Sicherheitsnetz des Informationssystems eines Unternehmens wird. Nach dem oben vorgeschlagenen Modell muss also die gesamte Software und Hardware, aus der das Computersystem besteht, regelmäßig aktualisiert werden.

Diese Aktualisierungen können kompliziert werden und zu Inkompatibilitäten oder sogar Fehlfunktionen führen; da die Komponenten nicht alle vom selben Anbieter stammen, können sie durch diese Aktualisierungen untereinander inkompatibel werden und den Zugriff auf die Daten verhindern.

Die Aktualisierung eines Betriebssystems ist nicht immer möglich und kann die Installation eines neuen Servers mit einem aktuellen Betriebssystem erfordern. Daher ist es notwendig, eine ähnliche Kopie des SAP-Systems zu erstellen. Dies stellt eine erhebliche Arbeitsbelastung dar und erfordert aktuelle Lizenzen für das Betriebssystem, die Datenbank und die SAP-Software.

Die Systemadministratoren sind dann versucht, die verschiedenen Komponenten nicht zu aktualisieren, um Fehlfunktionen zu vermeiden. Entscheidend ist, dass in solchen Situationen die Schwachstellen nicht mehr korrekt sind und das System somit anfällig für Cyberangriffe wird.

Eine kleine Einführung in die SAP-Schwachstellen

Lange Zeit war man der Meinung, dass eine solide Verwaltung der Benutzerberechtigungen ausreicht, um geschützt zu sein. Dies ist jedoch nicht der Fall, da SAP-Systeme regelmäßig Schwachstellen aufweisen.

SAP veröffentlicht jeden Monat ein Bulletin über Sicherheitslücken und meldete in den letzten drei Jahren im Durchschnitt 280 Sicherheitslücken pro Jahr.

Laut dem 2023 Onapsis Sicherheitsbericht kann ein Angreifer Zugang zu einem ungeschützten SAP-System erlangen, indem er eine verwundbare Internetanwendung ausnutzt oder einen Angriff von innerhalb des Unternehmens auf unsichere Systeme ausführt, was kritische Auswirkungen auf das Geschäft haben kann. In vielen Szenarien wäre der Angreifer in der Lage, mit maximalen Rechten (Administrator/SAP_ALL) auf das verwundbare SAP-System zuzugreifen und alle Zugriffs- und Berechtigungskontrollen zu umgehen (z. B. Aufgabentrennung, Identitätsmanagement und GRC-Lösungen).

Dies bedeutet, dass der Angreifer die vollständige Kontrolle über das betroffene SAP-System, die zugrunde liegenden Geschäftsdaten und Prozesse erlangen kann. Mit administrativem Zugriff auf das System könnte der Angreifer jeden Datensatz, jede Datei und jeden Bericht im System verwalten (lesen/verändern/löschen).

Wichtige illustrative Beispiele für SAP-Schwachstellen

Diese Liste ist zwar nicht erschöpfend, doch handelt es sich um schwerwiegende Schwachstellen, die einen hohen Schweregrad aufweisen und das SAP-System selbst betreffen. Die Schwachstellen können auch vom Betriebssystem, von der Datenbank usw. ausgehen, was bestätigt, dass die Quellen für Bedrohungen zahlreich sein können. Lesen Sie weiter, um mehr über sie zu erfahren –

Die ersten beiden Beispiele betreffen SAP NetWeaver:

CVE-2022-22536: SAP-Hinweis 3123396

Diese kritische Sicherheitslücke betrifft das SAP-System seit Februar 2022. Ein nicht authentifizierter entfernter Angreifer könnte die Schwachstelle mit einer einfachen HTTP-Anfrage ausnutzen und eine vollständige Systemübernahme erreichen. Die betroffenen Unternehmen könnten mit dem Diebstahl sensibler Daten, Finanzbetrug, der Unterbrechung unternehmenskritischer Geschäftsprozesse, Ransomware und der Einstellung des gesamten Betriebs konfrontiert werden.

Weitere Informationen zu CVE-2022-22536 finden Sie in diesem Video: Interner Serverfehler: Ausnutzung der prozessübergreifenden Kommunikation im HTTP-Server von SAP

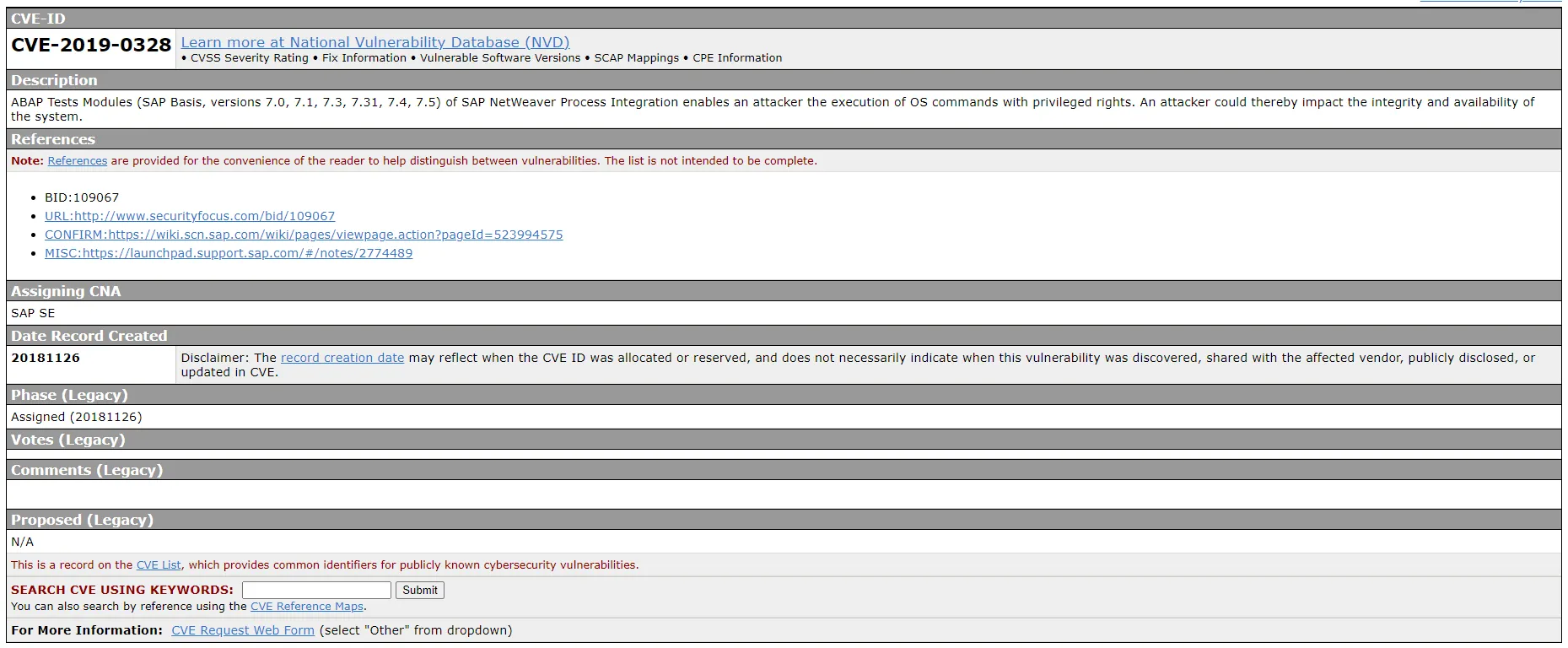

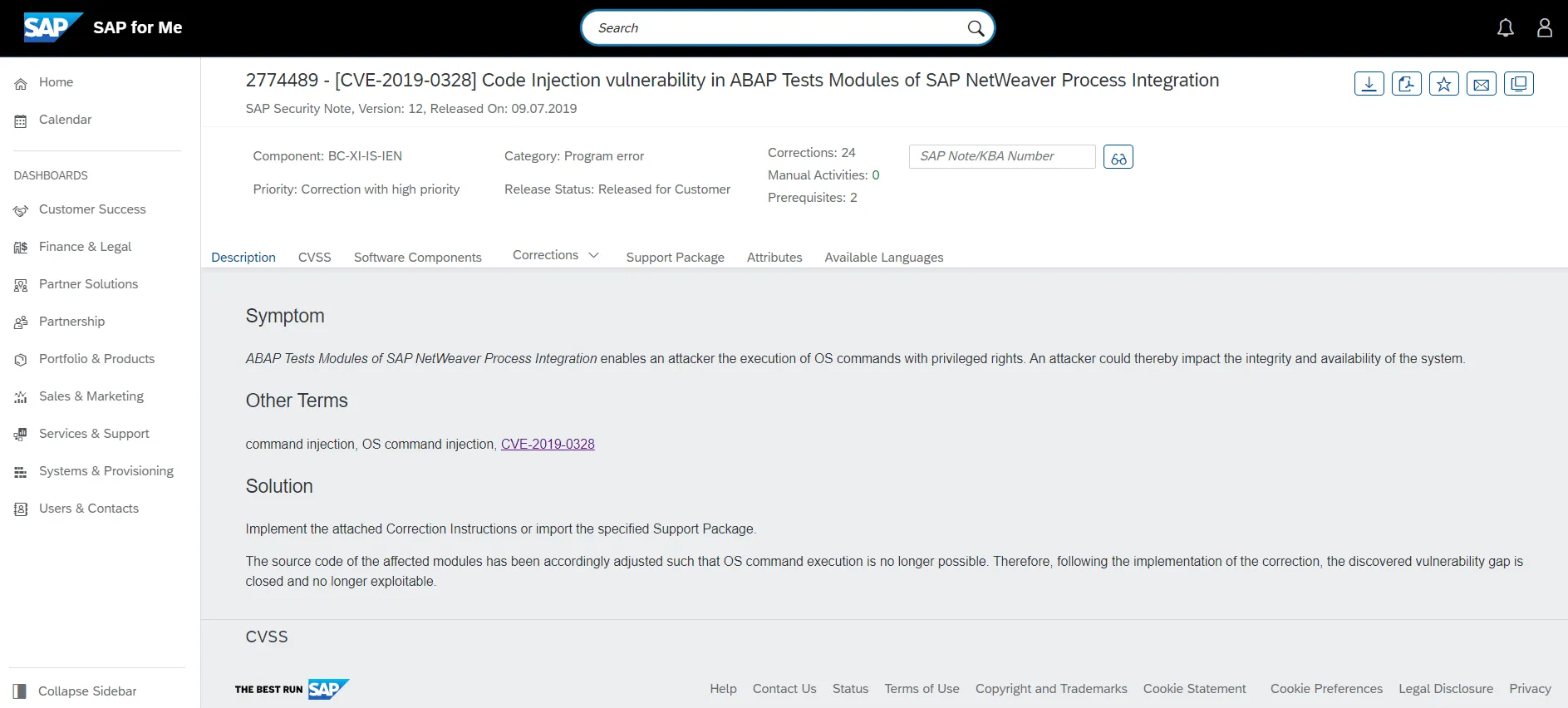

CVE-2019-0328: SAP-Hinweis 2758144

Diese Sicherheitslücke betrifft die Komponente ABAP Test Cockpit (ATC) von SAP NetWeaver ABAP. Er wird durch eine fehlende Validierung von Benutzereingaben in einem bestimmten Funktionsmodul verursacht, was einem Angreifer erlauben könnte, beliebigen Code aus der Ferne auszuführen. Wenn sie ausgenutzt wird, kann ein Angreifer die Kontrolle über das betroffene SAP-System übernehmen. Diese Sicherheitslücke wurde mit einem CVSS-Wert von 9,8 von 10 als kritisch eingestuft.

Weitere Informationen zu CVE-2019-0328 finden Sie in diesem Video: SAP-Code-Injection-Schwachstelle (CVE-2019-0328)

Ihre SAP-Systeme verfügen möglicherweise auch über den NetWeaver Application Server Java, der ebenfalls über Sicherheitslücken angegriffen werden kann:

CVE-2020-6287: SAP-Hinweis 2934135

Bei dieser Sicherheitslücke handelt es sich um eine kritische Schwachstelle bei der Remotecodeausführung, die den SAP NetWeaver Application Server Java betrifft. Wenn sie ausgenutzt wird, kann ein Angreifer die vollständige Kontrolle über das betroffene SAP-System erlangen. Diese Schwachstelle wurde bei Angriffen auf mehrere Organisationen in der Verteidigungs-, Luft- und Raumfahrt- sowie High-Tech-Branche ausgenutzt. So wurde beispielsweise ein multinationales Technologieunternehmen von Angreifern ins Visier genommen, die diese Schwachstelle ausnutzten, um vertrauliche Informationen über seine Forschungs- und Entwicklungsprojekte zu stehlen.

Weitere Informationen zu CVE-2020-6287 finden Sie in diesem Video: Live Stream Hunting & Exploitation der neuesten CVE 2020 6286/6287 für Bug Bounties

CVE-2019-0321: SAP-Hinweis 2758146

Diese Sicherheitslücke erlaubt es Angreifern, beliebigen Code auf dem SAP NetWeaver Application Server Java über eine bösartige JSP-Datei auszuführen. Die Auswirkungen dieser Schwachstelle waren je nach betroffenem Unternehmen unterschiedlich. So wurde beispielsweise ein weltweit tätiges Finanzdienstleistungsunternehmen von Angreifern ins Visier genommen, die diese Schwachstelle ausnutzten, um vertrauliche Informationen, einschließlich Bankkontonummern und Passwörter, aus den Systemen zu stehlen.

CVE-2018-2380: SAP-Hinweis 2562333

Bei dieser Schwachstelle handelt es sich um eine kritische Schwachstelle bei der Remotecodeausführung, die den XML-Parser in SAP NetWeaver Application Server Java betrifft. Wenn sie ausgenutzt wird, kann ein Angreifer die vollständige Kontrolle über das betroffene SAP-System übernehmen. Diese Schwachstelle wurde bei Angriffen auf mehrere Unternehmen in der Fertigungs-, Transport- und Logistikbranche genutzt. So wurde beispielsweise der norwegische Aluminiumhersteller Norsk Hydro von einer als APT 29 bekannten Hackergruppe angegriffen, woraufhin das Unternehmen einige seiner Anlagen abschalten und für eine Weile auf manuellen Betrieb umstellen musste, was zu erheblichen finanziellen Verlusten führte.

Auch SAP-Systeme für kleine Unternehmen sind von Schwachstellen betroffen und können zum Ziel von Angriffen werden. Wenn Sie zu einem großen Unternehmen gehören und über die ECC-Version von SAP verfügen, sind Sie dann sicher, dass die Business One-Version nicht in einer Einheit oder Tochtergesellschaft Ihres Unternehmens installiert und in Betrieb ist?

CVE-2021-27610: SAP-Hinweis 3037518

Diese Schwachstelle ermöglicht es Angreifern, über eine bösartige Datei Remotecode in SAP Business One auszuführen. Die Auswirkungen dieser Schwachstelle waren je nach betroffenem Unternehmen unterschiedlich. So wurde beispielsweise ein weltweit tätiger Händler von elektronischen Bauteilen von Angreifern ins Visier genommen, die diese Schwachstelle ausnutzten, um vertrauliche Informationen, einschließlich Kundendaten und Finanzinformationen, zu stehlen.

SAP-Sicherheitslücken: Wichtige Dinge zu beachten

Laut der Cybersecurity and Infrastructure Security Agency (CISA) nutzten Bedrohungsakteure im Jahr 2021 geschlossene Lücken in ungepatchten SAP-Systemen, um sich Zugang zu Unternehmensnetzwerken zu verschaffen. Daher müssen die anfälligen, nicht gepatchten Systeme isoliert werden, damit sie keine Angriffsfläche für Hacker bieten. Dies ist jedoch kompliziert zu implementieren und zu pflegen, was den Zugang und die Interaktion mit legitimen Nutzern erheblich erschwert.

Gehen Sie jedoch niemals davon aus, dass Ihr altes SAP-System nicht anfällig für Schwachstellen ist, nur weil es nur über eine VPN-Verbindung zugänglich ist. Hacker können auf verschiedene Weise versuchen, die Kontrolle über Ihre Systeme zu erlangen oder in sie einzudringen – eine davon ist der digitale Identitätsdiebstahl. Der Diebstahl der digitalen Identität (z. B. durch einen gezielten Phishing-Angriff) ermöglicht es dem Angreifer, die VPN-Verbindung zu umgehen und auf Ihr SAP-System zuzugreifen, als ob es im Internet offen wäre.

Drittens: Denken Sie daran, dass die programmierte Obsoleszenz nicht nur ein Mythos ist. Sobald es sich bei den Entwicklungen nicht nur um Software, sondern auch um Hardware handelt (Wechsel von Hyperscale, Weiterentwicklung der Speicher- oder Backup-Lösung usw.), kann die Migration mit den Altsystemen inkompatibel sein. Das Überschreiten der MTBF (Mean Time Between Failure) von physischen Geräten ist sehr riskant, selbst wenn Sie über Ersatzgeräte verfügen. Unter dem Gesichtspunkt der Einhaltung von Vorschriften sind diese veralteten Altsysteme schwarze Flecken, die überwacht werden müssen. Ihre Nichteinhaltung wird unermüdlich angemahnt werden, bis eine konforme und nachhaltige Lösung gefunden ist.

Schutz von Altdaten durch Systemstilllegung

Aus den oben genannten Daten lässt sich schließen, dass es nicht sicher ist, Legacy-Daten in alten Systemen aufzubewahren, da viele Schwachstellen ein SAP-System beeinträchtigen können. Der beste Weg, Ihre Systeme vor solchen Schwachstellen zu schützen, besteht darin, das Altsystem außer Betrieb zu nehmen und die Daten in einer sicheren Umgebung zu speichern – was bedeutet, dass Sie 100 % Ihrer Altdaten extrahieren müssen. Sie hilft nicht nur bei der Sicherung Ihres Systems, sondern gewährleistet auch die zukünftige Einhaltung von Steuer-, Prüfungs- und Datenschutzanforderungen.

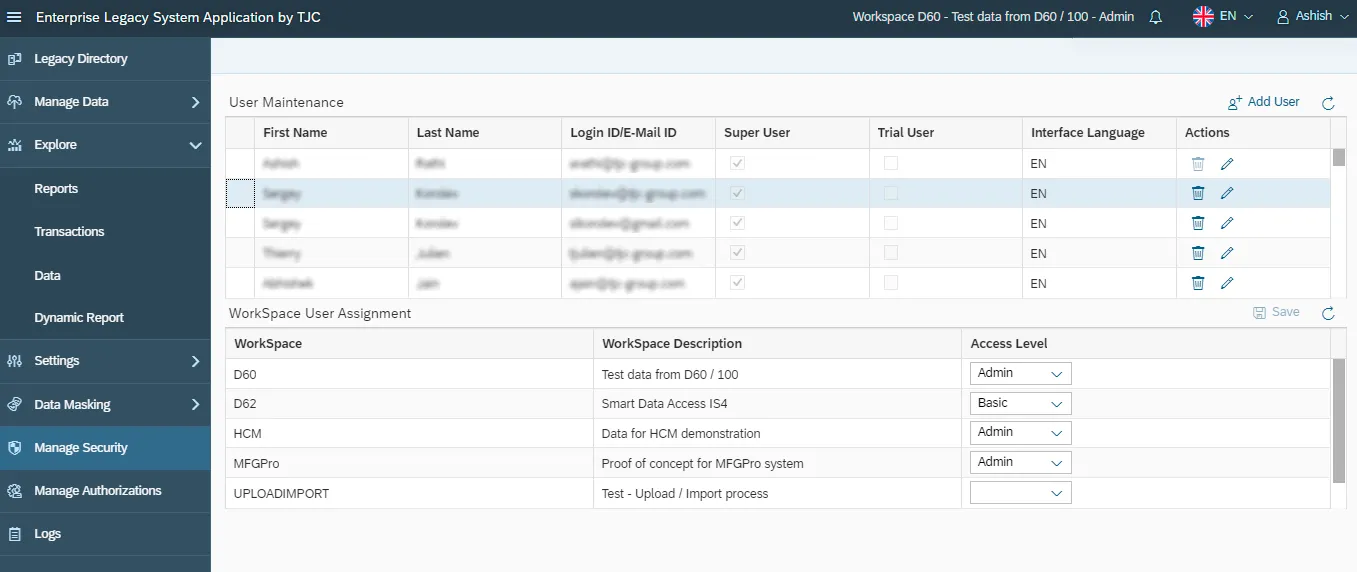

Die TJC Group verfügt über eine bewährte Methodik für die Systemstilllegung, mit der 100 % der Altdaten in Flat Files extrahiert und in einer sicheren Umgebung gespeichert werden können. Danach können die Altdaten über eine Enterprise Legacy System-Anwendung (ELSA ) zu jedem beliebigen Zeitpunkt neu bewertet werden. Elsa von TJC gibt den Endkunden die Gewissheit, dass ihre Daten jederzeit wieder zugänglich sind. Die Anwendung funktioniert sowohl mit SAP- als auch mit Nicht-SAP-Systemen. Wenn Sie also über den Schutz Ihrer Altdaten besorgt sind, nehmen Sie noch heute Kontakt mit uns auf, um mehr darüber zu erfahren!

Erfahren Sie in diesem Webinar alles, was Sie über die Stilllegung von Altsystemen wissen müssen: https://youtu.be/SAu4qeTUNOY

Informationsquellen:

- 2023 Onapsis Sicherheitsbericht . https://tinyurl.com/kzrfbr5k

- Agentur für Cybersicherheit und Infrastruktursicherheit. https://www.cisa.gov/

- Nationale Datenbank für Anfälligkeit. Ergebnisse. https://nvd.nist.gov/vuln/search/results?isCpeNameSearch=false&query=SAP&results_type=overview&form_type=Basic&search_type=all&queryType=phrase&startIndex=0