Inhaltsübersicht

- Was ist ein Cyberangriff?

- Gefahren von Cyberangriffen

- Arten von Cyberangriffen und Bedrohungen

- Arten von Cyber-Bedrohungsakteuren

- Aufkommende Cyberangriffe, auf die man achten sollte

- Stilllegung von Altsystemen: Ein Weg zur Verhinderung von Cyberangriffen

- Ein Wort des Direktors für IT-Sicherheit, TJC Group

- Schwere der Cyberangriffe

- Bewährte Praktiken zu befolgen

- Die wichtigsten Erkenntnisse

“Luxus-Kosmetikmarke Estee Lauder sieht sich einer Cyberattacke ausgesetzt [1] und stört den Geschäftsbetrieb”.

Quinn Emanuel bestätigt gegenüber Reuters [2] am Montag, dass “ein Rechenzentrum eines Drittanbieters, das wir für die Dokumentenverwaltung für einige unserer Kunden nutzen, Opfer eines Ransomware-Angriffs wurde”.

“Eine einzige indische Organisation war im Durchschnitt 2.146 Cyberangriffen ausgesetzt [3] pro Woche in den letzten sechs Monaten, verglichen mit 1.239 Angriffen pro Organisation weltweit”.

“Zwölf norwegische Ministerien sind von einer Cyberattacke betroffen, so die norwegische Regierung [4] sagte am Montag, dass dies der jüngste Angriff auf den öffentlichen Sektor des größten Gaslieferanten Europas und des nördlichsten NATO-Mitglieds ist”.

Und noch viel mehr, über die nicht berichtet wird.

In den letzten Jahren hat die Zahl der Datenschutzverletzungen zugenommen, und es gibt keine Anzeichen für eine Verlangsamung. Diese Verstöße betrafen Organisationen aller Größen und Branchen auf der ganzen Welt. Wie Sie an den obigen Beispielen sehen können, sind Cyberangriffe in eine Luxuskosmetikmarke, eine juristische Organisation, Technologieunternehmen und eine ganze Regierung eingedrungen – der Schaden ist enorm und geht in die Millionen. Einem Bericht von Cybersecurity Ventures [5] zufolge werden die weltweiten jährlichen Kosten der Cyberkriminalität auf über 8 Billionen Dollar geschätzt – die Zahl kann natürlich noch höher liegen. Cyberangriffe verursachen nicht nur finanzielle Schäden, sondern führen auch zu behördlichen Strafen, Gerichtsverfahren, Unterbrechungen der Geschäftskontinuität und schweren Rufschädigungen.

Laut dem 2020 Data Breach Investigations Report von Verizon waren 86 % der Verstöße gegen die Cybersicherheit finanziell motiviert, während 10 % durch Spionage motiviert waren. Aber spielt die Motivation hinter diesen Angriffen eine Rolle? Geschäftsunterbrechung, Unternehmensspionage, finanzieller Gewinn oder was auch immer die Motivation ist, Cybersecurity-Bedrohungen sind allgegenwärtig und stören und beeinträchtigen weiterhin jede Facette der digitalen Welt.

Das Wissen über Cyberangriffe, deren Arten, Schweregrad usw. ist in der heutigen Zeit von entscheidender Bedeutung. Um Ihnen dabei zu helfen, haben unsere internen Experten einen ausführlichen Blog zum Thema Cyberangriffe von A bis Z verfasst. Lesen Sie weiter!

Was ist ein Cyberangriff?

Einfach ausgedrückt ist ein Cyberangriff ein Versuch von Cyberkriminellen, Hackern oder anderen digitalen Gegnern wie Hacktivisten, auf ein Computernetz oder -system zuzugreifen, in der Regel mit dem Ziel, Informationen zu verändern, zu stehlen, zu zerstören oder zu veröffentlichen. Cyberangriffe können von jedem beliebigen Ort aus gestartet werden und werden von einer Einzelperson oder einer Gruppe unter Verwendung einer oder mehrerer Taktiken, Techniken und Verfahren (TTPs) durchgeführt.

Die gebräuchlichste Bezeichnung für die Hintermänner von Cyberangriffen ist Hacker; sie werden jedoch auch als Cyberkriminelle, Bedrohung oder schlechte Akteure bezeichnet. Cyberkriminelle arbeiten allein oder als Teil organisierter krimineller Gruppen; sie arbeiten auch mit anderen Hackern zusammen, um Cyberangriffe durchzuführen. Hacker finden in der Regel Schwachstellen im Computersystem und nutzen sie für ihre Zwecke aus.

Gefahren von Cyberangriffen

Cyberangriffe haben zerstörerische und gefährliche Folgen für Unternehmen und Privatpersonen. Ein Hacker hat es nicht nur auf eine Organisation abgesehen, sondern auch auf Einzelpersonen zu Hause. Hier erfahren Sie, wie diese Angriffe im Geschäftsleben und zu Hause funktionieren –

1) Cyberattacken in Unternehmen

Ein Cyberkrimineller hackt ein Unternehmen, um an die Finanzdaten, die Kundenliste oder andere Daten wie Kundendaten, geistiges Eigentum, geschützte Informationen und personenbezogene Daten (PII) zu gelangen. In einigen Fällen werden solche Angriffe jedoch nur durchgeführt, um den Geschäftsbetrieb zu stören. Cyber-Bedrohungen haben negative Auswirkungen auf Unternehmen in Form von verlorenen und gestohlenen Daten, Ausfallzeiten während der Wiederherstellung und – in Fällen, in denen personenbezogene Daten gestohlen wurden – vor allem durch den Verlust des Vertrauens der Verbraucher. Abgesehen davon ist die Wiederherstellung nach einer Datenschutzverletzung für Unternehmen eine finanzielle Belastung – es geht nicht nur um die Wiederherstellung von Netzwerken, sondern auch um die Behebung von Rufschädigungen. Laut dem IBM-Bericht “Cost of a Data Breach 2023” belaufen sich die Kosten für die Wiederherstellung nach Cyberangriffen auf durchschnittlich 4,45 Millionen US-Dollar.

2) Cyberangriffe zu Hause

Cyberkriminelle beschränken ihre Angriffe nicht auf Unternehmen, sondern greifen auch Privatpersonen zu Hause an – mit ebenso schädlichen Folgen. Auch hier führen solche Angriffe zu gestohlenen Daten, Finanzinformationen und kompromittierten Geräten, führen zum Ausfall eines Netzwerks oder Systems usw. Hacker haben es in der Regel darauf abgesehen, personenbezogene Daten zu stehlen, um sie im Dark Web weiterzuverkaufen, oder sich als die Zielperson auszugeben, um deren Freunde und Familie dazu zu bringen, Geld zu schicken.

Arten von Cyberangriffen und Bedrohungen

Wenn von Cyberangriffen und -bedrohungen die Rede ist, von Phishing, Malware oder ganz allgemein, kommt uns der Begriff “Hacking” in den Sinn, nicht wahr? Es wird Sie jedoch überraschen zu erfahren, dass es ungefähr 10 Arten von Cyberbedrohungen gibt, und es werden immer mehr. Hier sind die zehn größten Cyber-Bedrohungen, die Sie unbedingt kennen sollten.

1) Schadsoftware

Malware ist eine der häufigsten Bedrohungen für die Cybersicherheit. Sie ist eine bösartige Software, ein Virus oder ein Wurm, der sich im System installiert, wenn der Benutzer auf einen gefährlichen Link oder eine E-Mail klickt. Sobald die Malware im System installiert ist, blockiert sie den Zugang zu kritischen Komponenten des Netzwerks, beschädigt das System, sammelt vertrauliche Informationen, löscht für den Betrieb wichtige Dateien usw. Malware hat verschiedene Formen, darunter –

Trojanische Pferde: Im Allgemeinen wird der Begriff “Trojanische Pferde” mit dem griechischen Trojanischen Krieg in Verbindung gebracht, aber wenn es um Cybersicherheit geht, ist Trojanische Pferde eine Art von Malware-Bedrohung, bei der sich der Virus als Programm tarnt oder sich in legitimer Software versteckt, um Benutzer zur Installation zu verleiten. Ein Fernzugriffstrojaner oder RAT erstellt einen geheimen Pfad auf dem Gerät, während ein Dropper-Trojaner zusätzliche Malware installiert.

Spyware: Eine häufige Art von Malware-Bedrohung: Spyware sammelt heimlich vertrauliche Informationen wie Kreditkartennummern, Anmeldedaten usw. und sendet diese Daten an den Hacker zurück.

Scareware: Diese Malware nutzt gefälschte Nachrichten, um Opfer zum Herunterladen des Virus zu verleiten und gleichzeitig sensible Informationen an einen Betrüger weiterzugeben.

Würmer: Dabei handelt es sich um selbstreplizierende bösartige Codes, die sich automatisch zwischen Anwendungen und Geräten verbreiten können.

Rootkits: Rootkits sind Malware-Pakete, die Hackern Administrator-Zugriff auf das Betriebssystem eines Computers oder auf andere Ressourcen geben.

2) Phishing

Phishing ist bekanntlich der am weitesten verbreitete Social-Engineering-Angriff und die zweithäufigste Ursache für Sicherheitsverletzungen. Dabei versenden Cyberkriminelle bösartige E-Mails mit Details, die wie legitime Quellen aussehen. Die Erwähnung der legitimen Ressource verleitet den Benutzer dazu, auf den bösartigen Link in der E-Mail zu klicken, was zur Installation von Malware, Viren oder zur Offenlegung sensibler Informationen wie Kreditkartendaten, Anmeldedaten usw. führt. Neben E-Mails nutzen Cyberkriminelle auch Textnachrichten, Social-Media-Portale und IVR-Anrufe für Phishing.

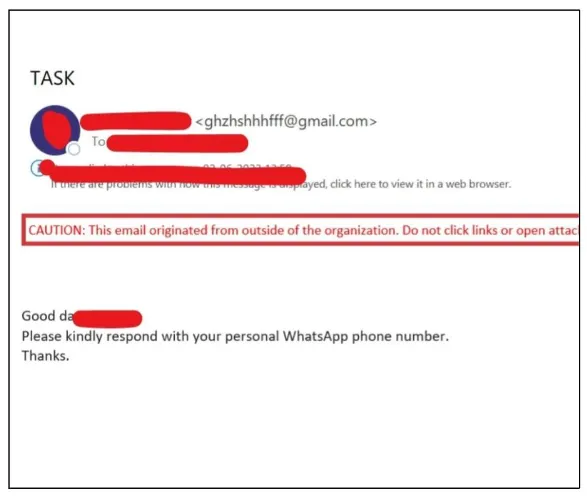

Wie erkennen Sie also, welche Quelle seriös ist und welche nicht? Nachstehend ein Beispiel:

Diese Phishing-E-Mail wurde unter dem Namen des Geschäftsführers an einen Mitarbeiter eines Unternehmens gesendet.

Nehmen wir an, der Name der Organisation sei XYZ und der Name des CEO sei Lorem Ipsum. Eine offizielle E-Mail wird über die offizielle E-Mail-Adresse versandt, die für die Organisation XYZ lipsum@xyz.com lauten sollte.

Wenn Sie jedoch das Bild sehen, besteht die E-Mail-ID aus einer Reihe von Silben, gefolgt von einer Google-Domäne. Die E-Mail-Adresse selbst ist ein wichtiger Hinweis darauf, dass es sich um einen Phishing-Betrug handelt.

Diese winzigen Details bleiben unbemerkt, und die Mitarbeiter geben den Forderungen der Betrüger meist unwissentlich nach. Es ist immer eine gute Praxis, die Details zu überprüfen, bevor man den Inhalt und die Links von E-Mails und Textnachrichten liest oder anklickt.

Bei gefälschten Anrufen über IVR oder normale Telefonnummern sollten Sie die Nummer einfach sperren, wenn der Anrufer nach Ihrer PIN, der Karten-CVV, dem OTP usw. fragt. Denken Sie daran, dass keine Bank, kein Finanzinstitut und auch kein seriöser Mensch Sie jemals nach diesen persönlichen Daten fragen wird.

3) Speer-Phishing

Neben den Standard-Phishing-Praktiken praktizieren Cyberkriminelle auch die raffiniertere Form des Phishing, das so genannte “Spear Phishing”.

Spear Phishing zielt speziell auf hochrangige Führungskräfte, Systemadministratoren und andere autorisierte Benutzer eines Unternehmens ab. Solche Fälle sind als BEC-Betrug (Business Email Compromise) bekannt, bei dem sich Cyberkriminelle als Verkäufer, Führungskräfte oder Geschäftspartner tarnen und ihre Opfer dazu bringen, sensible Daten weiterzugeben oder Geld zu überweisen.

4) DNS-Angriff

Eine Art von Cyberangriff, der auf das Domain Name System (DNS) abzielt; er nutzt die Schwachstellen im DNS aus, um Website-Besucher auf bösartige Seiten umzuleiten und Daten aus dem angegriffenen System zu entfernen. Die Umleitung von Besuchern auf unzulässige oder gefälschte Seiten wird als DNS-Hijacking bezeichnet, während das Entfernen von Daten als DNS-Tunneling bekannt ist.

DNS ist wichtig für verschiedene vernetzte Anwendungen wie E-Mail, Webbrowsing, E-Commerce usw. und macht Unternehmen anfällig für Cyberangriffe. Laut dem Global DNS Threat Report 2020 waren fast 79 % der befragten Unternehmen von DNS-Cyberangriffen betroffen, wobei jeder dieser Angriffe im Durchschnitt 924.000 USD kostete.

Eine weitere Herausforderung für die DNS-Landschaft ist die Einführung des Cloud-basierten DNS. Der Wechsel vom traditionellen zum Cloud-basierten DNS hat zwar die Flexibilität und die Leistung der Domäne verbessert, aber auch zu verschiedenen Sicherheitsbedrohungen wie Zero-Day-Angriffen und Distributed Denial-of-Service (DDoS) geführt. Allerdings steigt auch die Zahl der geschäftskritischen Anwendungen, die in einer Hybrid-Cloud-Umgebung gehostet werden, so dass Cyberkriminelle die Cloud leicht ins Visier nehmen können.

Laut demselben Global DNS Threat Report stiegen die Ausfallzeiten von Cloud-Diensten bei Unternehmen von 41 % im Jahr 2019 auf 50 % im Jahr 2020. Darüber hinaus mussten 82 % der befragten Unternehmen aufgrund von DNS-Angriffen Ausfallzeiten ihrer Anwendungen hinnehmen – sowohl vor Ort als auch in der Cloud. Aus dem Bericht geht auch hervor, dass die Ausfallzeiten bei internen Anwendungen ebenfalls stark angestiegen sind.

Die Folgen von DNS-Angriffen sind extrem belastend – sowohl in finanzieller Hinsicht als auch in Bezug auf den Ruf, was sich unmittelbar auf die Kontinuität des Unternehmens auswirkt. Daher muss die Gewährleistung der Verfügbarkeit und Integrität eines sicheren DNS-Dienstes für Unternehmen zur Priorität werden.

5) Verteilter Denial of Service (DDoS)

Verteilte Denial-of-Service- oder DDoS-Angriffe sind eine breitere Kategorie von Denial-of-Service-Angriffen (DoS). DoS-Angriffe umfassen im Allgemeinen Cyberangriffe, die Anwendungen und Netzwerkdienste verlangsamen oder stoppen.

DDoS-Angriffe zielen darauf ab, eine Website, einen Cloud-Dienst, eine Webanwendung oder andere Online-Ressourcen zu deaktivieren oder zu stören, indem sinnlose Verbindungsanfragen, bösartiger Datenverkehr oder gefälschte Pakete in sie eingespeist werden. Dadurch wird die Verbindung überlastet und das Ziel verlangsamt, bis es schließlich ganz abstürzt und für autorisierte/legitime Benutzer nicht mehr verfügbar ist. Eine weitere Besonderheit von DDoS ist, dass sie den Angriffsverkehr von mehreren Quellen aus auf einmal senden. Cyberkriminelle nutzen DDoS-Angriffe schon seit mehr als 20 Jahren, doch in letzter Zeit haben sie enorm zugenommen. Einem Bericht zufolge wurden im Jahr 2019 rund 8,4 Millionen DDoS-Angriffe verzeichnet, und in der ersten Hälfte des Jahres 2022 gab es einen Anstieg von 203 %.

Bei diesen verteilten Denial-of-Service-Angriffen wählen die Cyberkriminellen zunächst die Ziele aus, bei denen es sich in der Regel um Online-Händler, Cloud-Service-Anbieter, Finanzinstitute, Glücksspielunternehmen und Software-as-a-Service-Anbieter (SaaS) handelt. Dann bauen sie ein Botnetz auf, indem sie sie entweder mieten oder kaufen. Ein Botnet ist ein Netzwerk von mit dem Internet verbundenen Geräten, die mit Malware infiziert sind und es Hackern ermöglichen, die Geräte aus der Ferne zu kontrollieren. Schließlich starten die Cyberkriminellen den Angriff, indem sie den Geräten im Botnet befehlen, Pakete oder Verbindungsanfragen an die IP-Adresse des anvisierten Servers, Geräts oder Dienstes zu senden.

Daher ist es für Unternehmen und sogar für Privatpersonen unerlässlich, auf URLs oder Nachrichten zu klicken, die Ihnen verdächtig vorkommen.

6) Ransomware

Ransomware-Angriffe verschlüsseln und sperren die Daten des Opfers und drohen mit der Veröffentlichung oder Sperrung des autorisierten Zugriffs, wenn nicht ein hohes Lösegeld gezahlt wird. Doch selbst nach der Zahlung des Lösegelds gibt es keine Garantie, dass Sie den Zugriff auf das System wiedererlangen. Man kann sagen, dass es sich um ein kostspieliges Glücksspiel mit schwerwiegenden Folgen für das Unternehmen oder die Zukunft des Einzelnen handelt. Es gibt drei Möglichkeiten, wie die Schadsoftware den Zugriff verhindert –

- – Verschlüsselung von Benutzerdateien

- – Fernzugriff auf und Kontrolle über das System des Opfers

- – Sperrung des Benutzerbildschirms

Sobald die Schadsoftware eingedrungen ist, verbreitet sie sich über das gesamte vernetzte System und verschlüsselt die Daten. Danach zeigt das angegriffene System eine Lösegeldforderung an, in der ein hoher Betrag für den Entschlüsselungsschlüssel gefordert wird und dem Benutzer mit schlimmen Konsequenzen gedroht wird.

Abgesehen davon kann Ransomware auch über ein Exploit-Kit in die Systeme eindringen, das Sicherheitslücken in den Servern kontrolliert. Ein klassisches Beispiel für einen solchen Ransomware-Angriff ist WannaCry, das 2018 durch eine klaffende Sicherheitslücke im Microsoft Windows-Betriebssystem in Hunderte von Systemen weltweit eindrang.

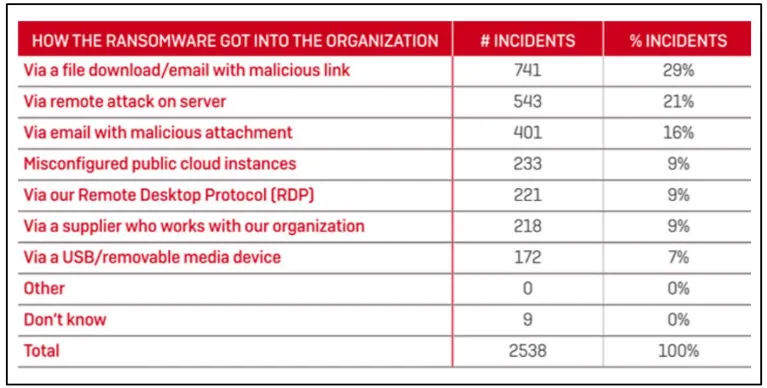

Laut dem Bericht The State of Ransomware 2020 machten bösartige Dokumente, Anhänge usw. 29 % der Ransomware-Angriffe aus, während Fernangriffe auf Serverkonten 21 % ausmachten. Demselben Bericht zufolge –

- – 56 % konnten ihre Daten durch Backups wiederherstellen, ohne das Lösegeld bezahlen zu müssen.

- – 26 % der Opfer mussten das Lösegeld zahlen und erhielten ihre Daten zurück.

- – 1 % zahlte das Lösegeld, erhielt aber seine Daten nicht zurück.

Ransomware-Angriffe geben sich manchmal als Software-Update aus – nach der Installation richtet es auf dem System großen Schaden an. Aktualisieren Sie Ihre Systeme daher nur, wenn Ihr System (Samsung, Lenovo, Dell, Apple) oder der IT-Administrator die Aufforderung dazu gibt.

Quelle: Ransomware-Bedrohung: Alles, was Sie wissen müssen! (stealthlabs.com)

7) Fortgeschrittene anhaltende Bedrohungen (APT)

Advanced Persistent Threats (APTs) sind eine besondere Art von Cyberangriffen, die in das Netzwerk eines Unternehmens eindringen und den Zugriff über einen langen Zeitraum aufrechterhalten können. Bei dieser Art von Cyberangriffen werden ausgeklügelte Techniken eingesetzt, um sich einen ersten Zugang zu verschaffen, häufig durch Ausnutzung von Schwachstellen in den Systemen oder durch Phishing-Angriffe. Einmal eingedrungen, arbeiten APT-Angriffe unbemerkt an der Erreichung ihrer Ziele – Datendiebstahl, Störung des Geschäftsbetriebs usw.

8) SQL-Injektion

Eine Structured Query Language oder SQL-Injektion ist eine Art von Cyberangriff, bei dem Cyberkriminelle versuchen, durch das Hochladen bösartiger SQL-Skripte auf die Datenbank zuzugreifen. Sobald der Angriff erfolgreich war, können die Cyberkriminellen die Daten in der SQL-Datenbank anzeigen, ändern oder löschen und so versuchen, den Geschäftsbetrieb zu stören oder Daten zu stehlen. Es wird berichtet, dass SQL Injection etwa 65 % aller Angriffe auf Webanwendungen ausmacht.

Neben diesen acht Arten von Cyberangriffen gibt es zwei weitere wichtige Angriffe: Zero-Day-Exploits und Man-in-the-Middle-Angriffe (MTM).

Arten von Cyber-Bedrohungsakteuren

Bei Verstößen gegen die Cybersicherheit gibt es Akteure, die diese Angriffe starten, um ihr Ziel zu erreichen. Um Ihre Netze, Systeme usw. zu sichern und eine wirksame Reaktion im Falle eines Verstoßes zu gewährleisten, ist es entscheidend, die Art des Cyberbedrohungsakteurs zu kennen. Hier sind die sieben Cyberbedrohungsakteure, die Sie unbedingt kennen sollten.

1) Nationalstaaten

Nationalstaaten sind Cyber-Bedrohungsakteure aus nicht befreundeten/konfliktfähigen Nationen, die durch die Störung von Kommunikation, militärischen Aktivitäten und des täglichen Lebens schädliche Auswirkungen verursachen können.

2) Hacker

Hacker sind eine der berüchtigtsten Cyber-Bedrohungen, die verschiedene Cyber-Techniken einsetzen, um die Sicherheit zu verletzen und Schwachstellen in einem Computersystem oder Netzwerk auszunutzen. Hacker greifen in der Regel aus Rache, zur persönlichen Bereicherung, zur finanziellen Bereicherung, zum Stalking und für politischen Aktivismus an.

3) Kriminelle Gruppen

Kriminelle Gruppen sind Cyber-Bedrohungsakteure, die ein System oder Netzwerk aus finanziellen Gründen angreifen. Sie nutzen Spamming, Spyware, Phishing und Malware, um ihre Ziele zu erreichen und Online-Betrug, Identitätsdiebstahl und Systemerpressung zu betreiben.

4) Hacktivisten

Dabei handelt es sich um Cyber-Bedrohungsakteure, die Cyberangriffe aus politischen Gründen und nicht zum finanziellen oder persönlichen Vorteil durchführen. Sie haben es auf Organisationen, Branchen oder Einzelpersonen abgesehen, die nicht mit ihrer politischen Agenda und ihren Ideen übereinstimmen.

5) Terroristische Gruppen

Eine weitere berüchtigte Cyberbedrohung sind terroristische Gruppen, die Cyberangriffe durchführen, um kritische Infrastrukturen zu infiltrieren, auszunutzen oder zu zerstören, um die

- die nationale Sicherheit eines Landes bedrohen. Manchmal greifen terroristische Gruppen weltweit an, um die internationale Sicherheit insgesamt zu bedrohen.

- die militärische Ausrüstung zu gefährden und militärische Operationen zu stören.

- die Wirtschaft zu stören.

- Massenanfälle von Opfern verursachen.

6) Böswillige Insider/interne Kollaborateure

Einer der unerwartetsten, aber häufig genutzten Akteure bei Cyberbedrohungen sind böswillige Insider oder interne Mitarbeiter. Zu den Insidern können Mitarbeiter (von der Verwaltung bis zum höheren Management), Auftragnehmer, Drittanbieter oder andere Geschäftspartner gehören, die legitimen Zugang zu den Vermögenswerten des Unternehmens haben. Ein böswilliger Insider oder ein interner Mitarbeiter nutzt diesen Zugang, um Informationen zu stehlen oder zu zerstören, um sich finanziell oder persönlich zu bereichern. Manchmal arbeiten böswillige Insider mit externen Mitarbeitern oder Cyberkriminellen zusammen, um den Geschäftsbetrieb zu stören und den Ruf des Unternehmens zu schädigen.

7) Unternehmensspione

Schließlich sind Unternehmensspione eine weitere Art von Cyber-Bedrohungsakteuren, die Sie kennen sollten. Sie betreiben Industrie- oder Wirtschaftsspionage, um entweder Gewinne zu erzielen, das Geschäft eines Konkurrenten zu stören, indem sie wichtige Infrastrukturen angreifen, Geschäftsgeheimnisse stehlen und so weiter.

Aufkommende Cyberangriffe, auf die man achten sollte

Verschiedenen Berichten zufolge belaufen sich die durchschnittlichen Kosten von Datenschutzverletzungen weltweit auf etwa 4 Millionen USD, während die geschätzten jährlichen Verluste im Jahr 2021 6 Billionen USD erreichen. Schätzungen zufolge wird die Internetkriminalität bis 2024 um mindestens 76 % zunehmen. Neben den oben erwähnten Arten von Cyberangriffen sind in letzter Zeit einige neue, noch berüchtigtere aufgetaucht. Hier sind die sieben neuen Cyberbedrohungen, auf die Sie achten sollten.

1) Pandemiebedingte Angriffe

Der Zeitraum von 2020 bis 2022 war für die Welt ein schwieriger Zeitraum. Die COVID-19-Pandemie traf die Welt, die Wirtschaft, das normale Leben – alles war schwer zu bewältigen. Für Cyberkriminelle war dies jedoch eine Gelegenheit, Netzwerke und Systeme zu ihrem persönlichen Vorteil anzugreifen. Heute, da die Pandemie abgeklungen ist und die Normalität zurückgekehrt ist, nutzen Cyberkriminelle die Pandemie und die damit verbundenen Themen weiterhin als Hintergrund für ihre Phishing- und Social-Engineering-Kampagnen. Sie ködern die Nutzer mit Informationen, die mit wichtigen Pandemie-Ereignissen wie der Ankündigung eines neuen Impfstoffs, einem plötzlichen Anstieg der Fälle usw. übereinstimmen, und mit bösartigen Links. Benutzer, die glauben, dass die Angaben echt sind, klicken auf den Link, was zur Installation von Malware im System führt und den Hackern den nötigen Zugang verschafft. Überprüfen Sie daher solche Informationen immer mit den autorisierten und staatlichen Websites Ihres Landes; stellen Sie sicher, dass die E-Mail-Adresse gründlich überprüft wird, um sicherzustellen, dass es sich um eine rechtmäßige Adresse handelt.

2) Verstöße gegen die Cloud

Die Cloud ist eines der erstaunlichsten Dinge, die der Industrie passieren konnten, da sie riesige Datenmengen speichern kann und viele andere Vorteile hat. Da jedoch immer mehr Unternehmen zur Erleichterung der Fernarbeit und der Geschäftskontinuität auf die Cloud umsteigen, haben Cyberkriminelle eine neue Methode gefunden, um Datenverletzungen und Cyberangriffe durchzuführen, indem sie die Cloud ins Visier nehmen. Sie nutzen Bedrohungen wie unsichere APIs, Zugriffsverwaltung, falsch konfigurierten Speicher und Datenlecks aus. In einem Bericht von VentureBeat wurde festgestellt, dass 94 % der Unternehmen im Jahr 2021 von API-Cyberattacken betroffen sein werden. Darüber hinaus werden andere Bedrohungen wie unvollständige Datenlöschung, veraltete Daten und anfällige Cloud-Anwendungen von Cyberkriminellen ausgenutzt. Daher muss sichergestellt werden, dass der Datenlöschungsprozess korrekt und vollständig ist und dass Altdaten rechtzeitig stillgelegt werden, um solche Cloud-basierten Cyberangriffe zu verhindern.

3) IoT-Angriffe

Haben Sie schon einmal darüber nachgedacht, wie das Internet der Dinge so verwundbar werden kann, dass Cyberkriminelle es für ihre böswilligen Ziele angreifen können? Den meisten Internet-of-Things-Geräten (IoT) fehlen solide Sicherheitsfunktionen, was sie dem Risiko von Cyberangriffen aussetzt. Cyberkriminelle nutzen diese IoT-Schwachstellen, um die Kontrolle über Geräte zu erlangen, was ihnen wiederum hilft, Botnets zu nutzen und das Netzwerk zu infiltrieren. Allerdings gehen Cyberkriminelle jetzt dazu über, Malware-Angriffe verdeckter durchzuführen, indem sie auf Geräte und Plattformen des Internets der Dinge (IoT) abzielen. Im vergangenen Jahr waren etwa 75 % der Unternehmen von IoT-Malware-Angriffen betroffen, die von einem Mitarbeiter auf einen anderen übergingen – die Zahl der Malware-Angriffe stieg damit auf etwa 10,4 Millionen pro Jahr.

4) Mobile Sicherheitsbedrohungen

Eine weitere aufkommende Cyberangriffstechnik, die Sie kennen sollten, sind die mobilen Sicherheitsbedrohungen. Während und nach der Pandemie wurden Heimarbeit und eine Mischkultur eingeführt, wobei die Sicherheit der Mitarbeiter im Vordergrund stand. Die Arbeit von zu Hause aus bedeutet jedoch die Nutzung von Netzwerken, die nicht ordnungsgemäß gesichert, gepatcht und von der IT-Sicherheitsabteilung Ihres Unternehmens verwaltet werden. Hinzu kommt, dass Mitarbeiter manchmal auch ihre Smartphones, iPads oder Tablets benutzen, um an einer Besprechung teilzunehmen oder schnell etwas zu erledigen. Cyberkriminelle machen sich dies zunutze und nutzen die einzigartigen IT-Sicherheitsbedrohungen und Schwachstellen aus, wodurch nicht nur der Einzelne gefährdet ist, sondern auch das gesamte Unternehmen für Cyberangriffe anfällig wird. Auch wenn eine solide Lösung für dieses Problem noch nicht gefunden wurde, ist es ratsam, sich an ein einziges Netzwerk zu halten und die iPads oder Tablets von der IT-Abteilung überprüfen und genehmigen zu lassen, wenn man von zu Hause aus arbeitet.

5) Kryptojacking

Kryptowährungen sind heutzutage eines der Trendthemen unter den meisten jungen Menschen – insbesondere Bitcoin. Es gibt jedoch etwa 3000 weitere Kryptowährungen, von denen die meisten virtuell bleiben. Diese virtuellen Währungen verwenden für ihren Betrieb eine verteilte Datenbank, die als Blockchain bekannt ist. Diese Blockchains werden regelmäßig mit den Informationen über die Transaktionen aktualisiert. Für die Produktion neuer Blöcke benötigen Kryptowährungen Rechenleistung, und diejenigen, die diese bereitstellen, werden als Miner bezeichnet. Diese Tätigkeit erfordert große Mengen an Strom; das Bitcoin-Netzwerk verbraucht derzeit mehr als 73 TWh Energie pro Jahr. An dieser Stelle kommt Cryptojacking ins Spiel.

Cryptojacking, auch bekannt als Cryptomining, ist eine Cyberbedrohung, die sich in Computersysteme oder mobile Geräte einbettet und diese als Ressourcen für das Mining von Kryptowährungen nutzt. Cyberkriminelle, die diese Aktivität durchführen, sind als Cryptojacker bekannt, die sich in Geräte oder Systeme hacken, um eine Cryptojacking-Software zu installieren. Die Software arbeitet im Hintergrund, indem sie Kryptowährungs-Wallets schürft oder stiehlt, ohne dass die Opfer in Verdacht geraten. Kryptojacker verwenden zwei Hauptmethoden, um das Gerät eines Opfers für das Mining von Kryptowährungen zu nutzen –

1. Durch Infizierung einer Website oder Online-Werbung mit einem JavaScript-Code, der automatisch ausgeführt werden kann, sobald er in den Browser des Opfers geladen wird.

2. Indem das Opfer dazu verleitet wird, auf einen bösartigen Link in einer E-Mail oder auf Online-Plattformen zu klicken, der einen Cryptomining-Code auf den Computer lädt.

Manchmal nutzen Kryptojacker beide Methoden, um ihre Gewinne zu maximieren. Laut einem Bericht von Kaspersky hat die Zahl der Kryptojacking-Angriffe im letzten Jahr um 230 % zugenommen. Die Opfer können die Cryptojacking-Software in der Regel nicht vermuten, da sie unauffällig arbeitet. Wenn Ihr System jedoch häufig verzögert und langsamer arbeitet, sollten Sie es auf bösartige Software überprüfen lassen, die im Hintergrund arbeitet.

6) Cyberkriminalität als Dienstleistung (CCaaS)

Sie haben schon von Software-as-a-Service (SaaS) oder Platform-as-a-Service (PaaS) gehört, oder? Aber haben Sie schon von Cyber Crime-as-a-Service (CCaaS) gehört? Dies ist eine der schnell aufkommenden Cyber-Bedrohungen im Jahr 2023. Cyberkriminelle und Bedrohungsakteure mit jahrelanger Erfahrung haben ausgeklügelte Dienste oder Tools entwickelt, die dann an andere Cyberkriminelle verkauft werden. Mit diesem Cyber-Crime-as-a-Service-Angriff hat es bereits eine Welle von Cyberangriffen gegeben, die leider immer häufiger vorkommen und in Zukunft in noch nie dagewesenem Ausmaß zunehmen werden.

7) Angriffe auf die Lieferkette

Nicht zuletzt sind Angriffe auf die Lieferkette eine weitere aufkommende Cyber-Bedrohung, die in den kommenden Jahren noch zunehmen dürfte. Angriffe auf die Lieferkette zielen auf ein Unternehmen durch Schwachstellen in seiner Lieferkette ab. Die Schwachstellen sind in der Regel mit Anbietern verbunden, die schlechte Sicherheitspraktiken haben. Nach Angaben der britischen Regierung überprüfen 13 % der Unternehmen regelmäßig die Risiken, die ihre unmittelbaren Zulieferer aufgrund einer schwächeren Sicherheit aufweisen. Diese Angriffe stören den Betrieb erheblich, da die Waren von einem Ort zum anderen transportiert werden. Es ist jedoch überraschend, dass sich nur sehr wenige Unternehmen der potenziellen Cyberbedrohungen bewusst sind, die mit der Zusammenarbeit mit Lieferanten oder Drittanbietern verbunden sind. Cyberkriminelle nutzen dies zu ihrem Vorteil und starten Angriffe auf die Lieferkette, um ihre bösartigen Ziele zu erreichen.

Stilllegung von Altsystemen: Ein Weg zur Verhinderung von Cyberangriffen

Kürzlich wurde die DNA von etwa 2,1 Millionen Menschen aufgrund einer vermeidbaren Nachlässigkeit gehackt. Es handelte sich um einen Ransomware-Cyberangriff, bei dem das Netzwerk des DNA Diagnostics Centre (DDC) – einer amerikanischen Gesundheitsorganisation – mit einer Software namens Cobalt Strike infiltriert wurde. Es gelangte in den Besitz der Datenbanken, die es dem Hacker ermöglichten, auf Millionen von persönlichen Daten zuzugreifen. Noch interessanter ist, dass sich herausstellte, dass es sich bei der Software um dieselbe handelt, die von Cybersecurity-Experten zur Prüfung der Systemresistenz verwendet wird. Leider kamen die Warnungen und Maßnahmen zu spät, als das Eindringen in das System entdeckt wurde. Die Folgen waren insgesamt beträchtlich und führten zu einer Schädigung des Rufs und zu empfindlichen Geldstrafen. Nicht zu vergessen sind die Auswirkungen auf die Opfer, deren persönliche und gesundheitliche Daten offengelegt wurden.

Wir haben bereits erwähnt, dass dieser Cyberangriff auf eine vermeidbare Nachlässigkeit zurückzuführen ist – was könnte das wohl sein? Nun, Sie werden schockiert sein, wenn Sie erfahren, dass es sich bei den gestohlenen Daten um Altdaten handelt, die bei der Übernahme eines kleineren Unternehmens im Jahr 2012 an DDC weitergegeben wurden. Tatsächlich gab DDC an, nicht die leiseste Ahnung zu haben, dass solche Daten auf seinem Server gespeichert waren.

Große Unternehmen verfügen oft über riesige Datenmengen, die sie oft vergessen. So entstehen Altdaten, die anfällig für Cyberbedrohungen sind, wie das obige Szenario zeigt. Allerdings sind manchmal auch Altsysteme Teil der Unternehmen, die wiederum für Sicherheitsbedrohungen anfällig sind. Die Isolierung veralteter Altsysteme, um sie vor Cyberangriffen zu schützen, ist technisch schwierig umzusetzen und kostspielig. Der sinnvollste Weg, den Zugang zu Altdaten zu erhalten, ist daher, Ihr Unternehmen durch die Stilllegung von Altsystemen zu schützen.

Aber wie macht man das? Nun, die TJC Group hat eine Cloud-basierte Anwendung – Enterprise Legacy System Application oder ELSA – entwickelt, die Unternehmen bei der Stilllegung von Altsystemen unterstützt.

ELSA ist eine SAP-zertifizierte Anwendung, die auf der SAP Business Technology Platform (BTP) aufbaut und gewährleistet, dass Altdaten außer Betrieb genommen und sicher gespeichert werden. Außerdem können autorisierte Benutzer sowohl vor als auch nach der Migration zu SAP S/4HANA oder einem anderen ERP-System erneut auf die Daten zugreifen. Eine Besonderheit von ELSA ist, dass ELSA, obwohl es auf SAP BTP aufbaut, sowohl SAP- als auch Nicht-SAP-Systeme außer Betrieb nehmen kann. Darüber hinaus kann es vor Ort über SAP BTP oder als Software-as-a-Service (SaaS) bereitgestellt werden.

Ein Wort des Direktors für IT-Sicherheit, TJC Group

Enterprise Resource Planning (ERP)-Systeme, die für den Betrieb entscheidend sind, bilden das Rückgrat von Unternehmen und sorgen für eine effiziente Orchestrierung verschiedener Prozesse. Da diese Systeme jedoch große Mengen an kritischen Daten zentralisieren und mit anderen betrieblichen Komponenten des Informationssystems verbunden sind, wird die Bedeutung robuster Cybersicherheitsmaßnahmen immer wichtiger. Angesichts einer sich ständig weiterentwickelnden Landschaft von Cyber-Bedrohungen können ERP-Systeme potenzielle Angriffspunkte für böswillige Akteure sein, so dass es unerlässlich ist, mehrschichtige Schutzmaßnahmen zu ergreifen.

Aufgrund der großen Menge an wichtigen Daten und der zahlreichen Verbindungen mit anderen Komponenten des Informationssystems ist die Sicherheit des ERP-Systems für das Unternehmen von entscheidender Bedeutung.

Durch die Integration von Prozessen und Daten rationalisieren ERP-Plattformen komplexe Arbeitsabläufe und verbessern die Produktivität und Entscheidungsfindung. Diese Vernetzung setzt Unternehmen jedoch auch Cyber-Risiken aus und erfordert proaktive Strategien wie regelmäßige Sicherheitsaudits, Verschlüsselung und Mitarbeiterschulungen. Durch die sorgfältige Stärkung von ERP-Systemen mit Cybersecurity-Praktiken können Unternehmen die volle Leistung der digitalen Integration nutzen und sich gleichzeitig vor den potenziell verheerenden Auswirkungen von Datenschutzverletzungen und Cyberangriffen schützen.

Schwere der Cyberangriffe

Unabhängig davon, ob Sie ein Startup, ein multinationales Unternehmen, eine staatliche Einrichtung oder ein Gesundheitsdienstleister sind, entwickelt sich die Landschaft der Cyberbedrohungen ständig weiter, und es entstehen, wie oben erwähnt, neue Methoden für Cyberangriffe. Statistisch gesehen hat das Vereinigte Königreich im Jahr 2021 mehr als 34,5 Millionen Euro durch Betrug, Cyberkriminalität und pandemiebezogene Betrügereien verloren. Das Nationale Cybersicherheitszentrum (NCSC) des GCHQ reagierte auf 723 Cyberangriffe, von denen 200 im Zusammenhang mit einer Pandemie standen. Derzeit hat CompariTech mehr als 300 Fälle von Cyberkriminalität gemeldet – vielleicht sind es sogar noch mehr, da viele Fälle von Cyberkriminalität nicht gemeldet werden. Schätzungen zufolge könnte sich der weltweite Schaden durch Cyberkriminalität bis 2025 auf bis zu 10,5 Billionen US-Dollar belaufen.

Die Auswirkungen von Cyberangriffen auf Unternehmen sind schwerwiegend; die Nachwirkungen können zu –

- Reputationsschaden

- Finanzielle Verluste

- Verhängung von Geldbußen

- Produktivität und Arbeitsmoral

- Geschäftskontinuität

- Partnerschaften; Verlust des Vertrauens der Kunden.

- Umstrukturierung

- Gesetzliche Haftung

Bewährte Praktiken zu befolgen

Einige Unternehmen sind anfälliger für Cyberangriffe, was vor allem an der Art ihrer Branche und ihrer Dienstleistungen liegt. So sind beispielsweise Finanzinstitute anfälliger als Anwaltskanzleien oder Bildungseinrichtungen. Das bedeutet jedoch nicht, dass branchenspezifische Anlagen risikofrei sind. Es ist wichtig, Maßnahmen zu ergreifen, die dazu beitragen, das Bewusstsein der Mitarbeiter für Cyberangriffe zu schärfen und ihnen zu zeigen, wie sie darauf reagieren können – wenn sie nicht sogar ganz verhindert werden. Einige der besten Praktiken, die Organisationen befolgen können, sind

- Erstellung eines Programms für Insider-Bedrohungen.

- Schulung der Mitarbeiter.

- Aufrechterhaltung der Konformität.

- Regelmäßige Aktualisierung von Software und Systemen.

- Initiierung von Phishing-Simulationen.

- Sicherung der Website mit https.

- Sichern von Unternehmensdaten.

- Kontinuierliche Verbesserung der Ergebnisse von Pen-Tests, Audits usw.

- Erfahrungsaustausch mit anderen Unternehmen und Behörden.

Die wichtigsten Erkenntnisse

- Wir, die TJC-Gruppe, nehmen die Sicherheit sehr ernst. Unsere internen Cybersicherheitsexperten legen großen Wert darauf, unsere Mitarbeiter über Cyberbedrohungen und die notwendigen Vorsichtsmaßnahmen zu informieren, um die Systeme sicherer zu machen.

- Aber auch die Sicherheit unserer Kunden liegt uns am Herzen. Es gibt Richtlinien zur Sicherung von Systemen und Netzen sowie der von uns entwickelten Anwendungen.

- Einer der wichtigsten Schritte zur Gewährleistung des Schutzes vor Cyberangriffen ist die Stilllegung von Altsystemen.

- Stellen Sie sicher, dass Ihre Altsysteme ordnungsgemäß verwaltet werden, um Angriffe über anfällige Systeme zu verhindern.

Setzen Sie sich noch heute mit der TJC Group in Verbindung, um Ihre Altsysteme mit ELSA außer Betrieb zu nehmen und Ihre Daten und Ihr Unternehmen vor noch nie dagewesenen Cyberangriffen zu schützen.