L’auteur : Thierry Julien, PDG du groupe TJC

Le décommissionnement des systèmes legacy est un élément crucial que les organisations doivent absolument prendre en considération. Il permet non seulement de se préparer aux exigences de conformité à venir, mais aussi de se prémunir contre les cyberattaques et les atteintes à la confidentialité des données. Voici pourquoi le décommissionnement est plus que jamais un pari gagnant !

Des millions de données personnelles révélées à la suite d’une violation de données !

Il y a quelques mois, je suis tombé sur un titre du magazine 01net qui m’a particulièrement frappé : « L’ADN de 2,1 millions de personnes a été piraté à cause d’une incroyable négligence ».

L’histoire commence de manière classique : une entreprise est victime d’une cyberattaque et se voit contrainte de payer une rançon. Un logiciel appelé Cobalt Strike a permis d’infiltrer le réseau du DNA Diagnostics Centre (DDC), une structure de soins de santé américaine spécialisée dans les tests ADN et les tests de paternité.

Le logiciel a réussi à récupérer les bases de données de la structure, accédant de fait à des millions de données personnelles. Lorsque cette intrusion a été détectée, les signaux d’alerte ont été ignorés, de manière parfaitement incompréhensible. Pour une raison inconnue, le DNA Diagnostics Centre n’a pas réagi immédiatement à l’avertissement transmis par le prestataire en charge sa sécurité.

Mais le plus intéressant, c’est que le logiciel s’est avéré être le même que celui que les experts en cybersécurité utilisent pour tester la résistance des systèmes.

Au final, les conséquences de l’intrusion ont été lourdes : l’entreprise a subi des dommages en termes de réputation, mais aussi financiers, puisqu’elle a dû s’acquitter d’amendes importantes. Sans parler des conséquences pour les victimes, loin d’être anodines, puisque nous nous trouvons face à un cas de divulgation de données personnelles et de santé.

Les incidents de ce genre ne sont pas rares et les journaux les relaient régulièrement. Mais, ce qui rend ce cas bien particulier, c’est que ce sont des serveurs et des bases de données qui sont impliqués, et non pas une seule application. Selon les autorités fédérales américaines, « cinq serveurs ont été compromis et contenaient des sauvegardes de 28 bases de données, et un serveur hors service a été utilisé pour exfiltrer des données ».

Le cœur du problème : un système legacy

Ces serveurs étaient très probablement des machines virtuelles, particulièrement vulnérables lorsqu’elles sont laissées sans surveillance. Ce qui rend l’article en question d’autant plus intéressant, c’est la raison de la négligence : les données volées étaient des données legacy issues de l’acquisition par DDC d’une entreprise plus petite, en 2012. Le spécialiste des tests ADN a reconnu qu’il n’avait pas la moindre idée que des données de cette nature étaient stockées sur ses serveurs.

Comme il est précisé dans l’article, « le spécialiste du Centre de tests ADN assure qu’un précédent inventaire de ses archives n’avait pas révélé la présence des données ».

En l’état, laisser un serveur en « stand-by » s’est avéré être une négligence grave. C’est cette négligence dans la gestion des systèmes legacy qui a mis le DDC en grande difficulté. Les systèmes legacy ne sont plus mis à jour et ne font l’objet d’aucune assistance ou maintenance. Par conséquent, ils sont également surexposés aux vulnérabilités en matière de sécurité. C’est la raison pour laquelle il est nécessaire de décommissionner les serveurs legacy afin de protéger ce type de données.

Aujourd’hui, il est beaucoup trop facile d’invoquer la « négligence ». La vraie question est de savoir à quelle fréquence nous avons « sauvegardé » les informations et les serveurs au fil des ans. Le passage à l’informatique dématérialisée et les réglementations en matière de confidentialité des données ont fait de ces anciennes pratiques, autrefois sûres, un risque important, qui n’est plus acceptable à cette heure. C’est ce qui explique que le recours à une application de système legacy devienne la norme !

Le revers de la médaille des machines virtuelles

Les machines virtuelles (MV) sont considérées comme une solution facilement réalisable et rapide pour stocker les systèmes legacy. Cependant, les machines virtuelles posent trois graves problèmes lorsqu’elles sont utilisées comme solution de décommissionnement :

- Les MV ne permettent pas de gérer les obligations en matière de confidentialité des données, ce qui expose l’entreprise à des risques de non-conformité.

- Elles permettent aux structures de « déverser et oublier » les informations. Le jour où les employés sortent du projet, quittent l’entreprise ou partent à la retraite, il devient difficile d’identifier les informations potentiellement nuisibles.

- Les MV sont plus vulnérables aux ransomwares personnalisés, conçus pour paralyser ce type de technologies.

C’est pourquoi, dans la situation présentée dans cet article, le pari le plus sûr pour le DNA Diagnostics Centre aurait été, sans hésitation, de mettre hors service le système legacy acquis.

Pour en savoir plus sur les machines virtuelles, cliquez ici : Les machines virtuelles pour maintenir les systèmes existants : une bonne ou une mauvaise idée ?

Le décommissionnement des systèmes, une valeur sûre

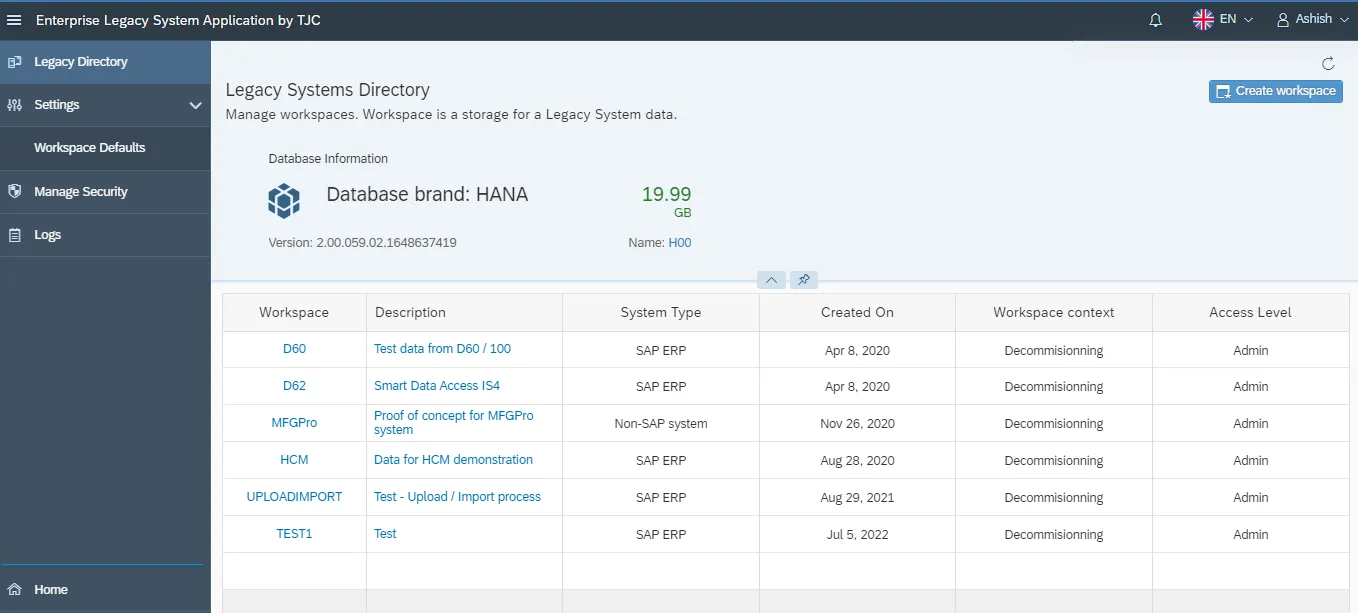

Le décommissionnement des systèmes legacy permet aux entreprises de conserver l’accès aux données legacy (la plupart du temps, pour des besoins professionnels ou des audits) tout en appliquant les contrôles nécessaires en matière de confidentialité des données lorsque cela s’avère nécessaire. Si le système patrimonial acquis par le DDC était pertinent ou sensible aux données, il aurait dû être géré par une application de système legacy, comme ELSA du Groupe TJC. L’application ELSA (Enterprise Legacy System Application) est une solution certifiée SAP BTP qui garantit qu’il est possible d’accéder à nouveau à toutes les données legacy, à n’importe quel moment, à partir de n’importe quelle source, après la mise hors service d’un système legacy.

Ce qu’il faut encore retenir

Il y a plusieurs raisons pour lesquelles une entreprise peut vouloir mettre hors service un système legacy – l’une d’entre elles est de protéger la structure contre les cyberattaques ou d’anticiper les exigences à venir en matière de conformité, deux facteurs sur lesquels nous n’avons pas de contrôle.

Si les systèmes legacy ne sont pas mis hors service, il existe un risque élevé d’exposition à des « bombes » dans le futur. D’autre part, les systèmes legacy sont basés sur des technologies anciennes qui, tôt ou tard, deviendront obsolètes. Il peut s’avérer difficile et coûteux de trouver des professionnels de l’informatique qui disposent de cette expertise de niche, tandis que les nouveaux employés n’auront pas les connaissances nécessaires pour faire face aux problèmes à venir.

Pour conclure, il est impératif de noter que tous les systèmes informatiques contenant des informations sensibles doivent être mis hors service – et pas seulement « mis en santd-by ». Si vous avez besoin de plus d’informations ou d’aide pour décommissionner un système legacy, n’hésitez pas à nous contacter.

Sources d’information

- L’ADN de 2,1 millions de personnes a été piraté à cause d’une incroyable négligence, 01net magazine

- Repenser la sécurité des machines virtuelles, CSO Online

- Les machines virtuelles, la nouvelle poule aux œufs d’or des cybercriminels ?, Mcafee