Autorin: Thierry Julien, CEO der TJC Group

Die Stilllegung von Legacy-Systemen ist einer der entscheidenden Faktoren, die Unternehmen berücksichtigen müssen. Dies hilft nicht nur bei der Einhaltung künftiger Vorschriften, sondern auch bei Cyberangriffen und Datenschutzverletzungen. Ein Überblick darüber, warum die Stilllegung von Legacy-Anwendungen heute die sicherste Lösung ist.

Millionen personenbezogener Daten aufgrund einer Datenpanne offengelegt

Vor ein paar Monaten stieß ich auf eine auffällige Schlagzeile im 01net-Magazin: „Die DNA von 2,1 Millionen Menschen wurde aufgrund einer unvorstellbaren Nachlässigkeit gehackt“.

Die Geschichte beginnt ganz klassisch: Ein Unternehmen wird erpresst und zur Zahlung eines Lösegelds aufgefordert. Eine Software namens Cobalt Strike konnte in das Netzwerk des DNA Diagnostics Centre (DDC) eindringen, einer amerikanischen Gesundheitsorganisation, die auf DNA- und Vaterschaftstests spezialisiert ist.

Die Software drang in die Datenbanken der Organisation ein und griff auf Millionen personenbezogener Daten zu. Doch alle Warnungen wurden bei der Entdeckung unverständlicherweise ignoriert. Aus einem unbekannten Grund hat das DNA-Diagnosezentrum nicht sofort auf die Alarmierung seines Sicherheitsdienstleisters reagiert.

Noch interessanter ist jedoch, dass sich herausstellte, dass es sich bei der Software um dieselbe handelt, die Cybersecurity-Experten zur Prüfung der Systemresistenz verwenden.

Alles in allem waren die Folgen des Einbruchs weitreichend, denn sie schadeten dem Ruf des Unternehmens und führten zu empfindlichen Geldstrafen. Ganz zu schweigen von den schwerwiegenden Folgen für die Opfer, wie die Offenlegung von Gesundheits- und personenbezogenen Daten.

Obwohl dies in unseren Zeitungen nur allzu häufig vorkommt, ist es in diesem Fall etwas Besonderes, da es sich um die Beteiligung von Servern und Datenbanken handelt und nicht um eine einzelne Anwendung. Die US-Bundesbehörden berichten, dass „fünf Server kompromittiert [wurden] und Back-ups von 28 Datenbanken [enthielten], und ein stillgelegter Server zum Exfiltrieren von Daten verwendet [wurde]“.

Ein Legacy-System, das Epizentrum

Bei diesen Servern handelte es sich wahrscheinlich um virtuelle Maschinen, die besonders anfällig sind, wenn sie unbeaufsichtigt bleiben. Was diesen Artikel jedoch so interessant macht, ist der Grund für diese Nachlässigkeit: Bei den gestohlenen Daten handelte es sich um Altdaten, die bei der Übernahme eines kleineren Unternehmens durch DDC im Jahr 2012 weitergegeben wurden. Das auf DNA-Tests spezialisierte Unternehmen gab zu, nicht die leiseste Ahnung davon gehabt zu haben, dass solche Daten auf seinen Servern gespeichert waren.

Wie in dem Artikel berichtet: “EinSpezialist des DNA-Diagnostikzentrums versichert, dass eine frühere Bestandsaufnahme seiner Archive das Vorhandensein der Daten nicht ergeben hat“.

Die Tatsache, dass ein Server auf „Stand-by“ geschaltet war, erwies sich als grobe Fahrlässigkeit. Es ist eine solche Nachlässigkeit bei der Verwaltung von Legacy-Systemen, die das DDC in ernste Schwierigkeiten gebracht hat. Die Systeme werden nicht mehr aktualisiert und erhalten keine Unterstützung oder Wartung. Daher sind sie auch übermäßig anfällig für Sicherheitslücken, weshalb man die alten Server außer Betrieb nehmen muss, um diese Daten zu schützen.

Nun ist es viel zu einfach, sich auf „Unachtsamkeit“ zu berufen. Die eigentliche Frage ist: Wie oft haben wir im Laufe der Jahre Daten und Server „gesichert“? Die Verlagerung in die Cloud und die Datenschutzbestimmungen haben dazu geführt, dass solche alten Praktiken, die früher sicher waren, zu einem erheblichen Risiko werden, das nicht mehr akzeptabel ist. Daher ist die Anwendung eines Legacy-Systems heute die Norm.

Die Kehrseite der virtuellen Maschinen

Virtuelle Maschinen werden als praktikable und schnelle Lösung zur Speicherung von Legacy-Systemen angesehen. Sie bergen jedoch drei ernsthafte Fallstricke, wenn sie als Stilllegungslösung eingesetzt werden:

- VMs bieten keine Möglichkeit, Datenschutzverpflichtungen zu verwalten, sodass das Unternehmen Risiken bei der Einhaltung von Vorschriften ausgesetzt ist.

- Sie ermöglichen es Organisationen, Informationen zu speichern und zu vergessen. Ab dem Tag, an dem die Mitarbeiter das Projekt oder das Unternehmen verlassen oder in den Ruhestand gehen, ist es schwierig, die potenziell schädlichen Informationen zu identifizieren.

- VMs sind anfälliger für benutzerdefinierte Ransomware, die diese Technologien lahmlegen soll.

Deshalb wäre es in der in diesem Artikel beschriebenen Situation für das DNA-Diagnostikzentrum am sichersten gewesen, das erworbene Legacy-System ohne zu zögern außer Betrieb zu nehmen.

Weitere Informationen über virtuelle Maschinen finden Sie hier: Virtuelle Maschinen zur Wartung von Altsystemen: eine gute oder schlechte Idee?

Systemstilllegung, eine sichere Sache

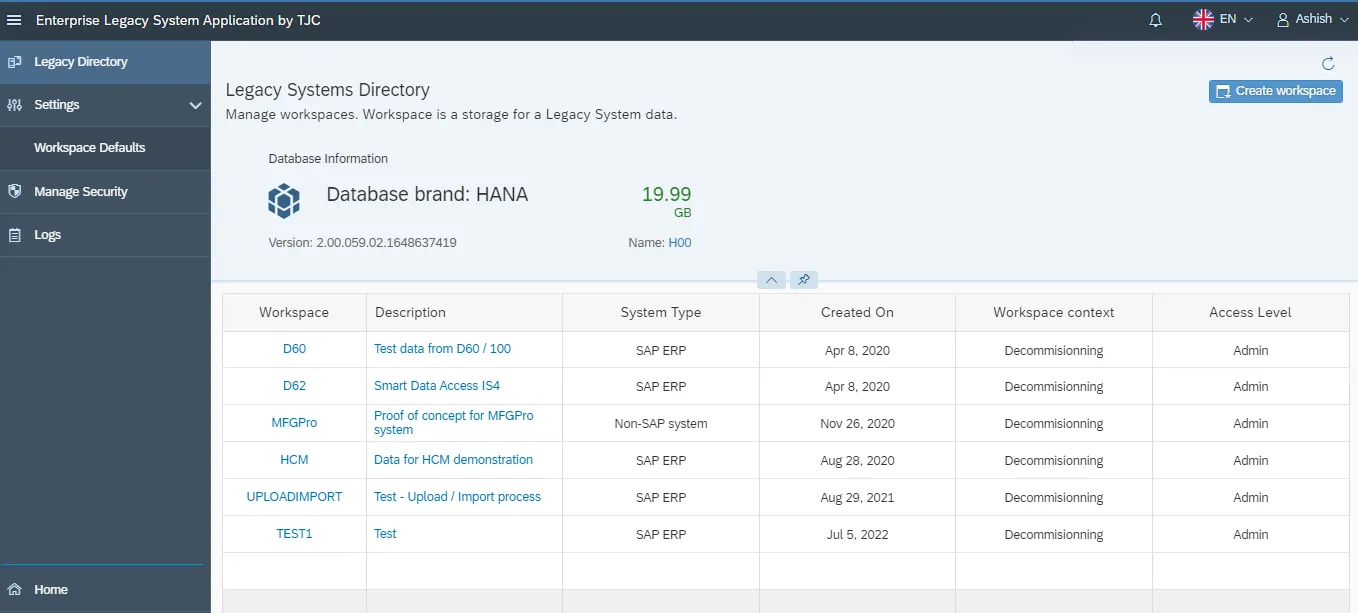

Die Stilllegung von Altsystemen ermöglicht es Unternehmen, den Zugang zu alten Daten beizubehalten (in den meisten Fällen aus geschäftlichen Gründen oder für Audits) und gleichzeitig die erforderlichen Datenschutzkontrollen durchzuführen, falls notwendig. Wenn das vom DDC erworbene Legacy-System relevant oder datenschutzrelevant war, hätte es mit einer Altsystemanwendung wie ELSA von der TJC Group verwaltet werden müssen. Die Enterprise Legacy System Application ist eine SAP BTP-zertifizierte Lösung, die sicherstellt, dass nach der Ausmusterung eines Legacy-Systems jederzeit und aus jeder Quelle wieder auf alle Altdaten zugegriffen werden kann.

Fazit

Es gibt mehrere Gründe, warum ein Unternehmen ein Altsystem außer Betrieb nehmen möchte – einer davon ist der Schutz des Unternehmens vor Cyberangriffen oder vor künftigen Compliance-Anforderungen, beides Faktoren, auf die wir keinen Einfluss haben.

Wenn Legacy-Systeme nicht außer Betrieb genommen werden, besteht ein hohes Risiko, dass sie in Zukunft „Bomben“ enthalten. Andererseits basieren sie auf alten Technologien, die früher oder später veraltet sein werden. Die Suche nach IT-Fachleuten, die über dieses Nischentalent verfügen, kann sich als schwierig und kostspielig erweisen, während neue Mitarbeiter nicht das nötige Wissen haben, um zukünftige Probleme zu bewältigen.

Abschließend sei darauf hingewiesen, dass alle IT-Systeme, die sensible Informationen enthalten, außer Betrieb genommen werden und nicht nur „auslaufen“ sollten. Wenn Sie weitere Informationen oder Unterstützung bei der Stilllegung eines Legacy-Systems benötigen, setzen Sie sich mit uns in Verbindung.

Quellen:

- L’ADN de 2,1 millions de personnes a été piraté à cause d’une incroyable négligence, 01net magazine

- Rethinking the security of virtual machines, CSO Online

- Are virtual machines the new gold for cyber criminals?, McAfee