Auteur: Yannick Thomassier, Chief Security Officer au sein du Groupe TJC

Garantir la sécurité des systèmes est l’un des enjeux les plus cruciaux pour les entreprises. Cependant, face aux risques de vulnérabilités, cela peut s’avérer difficile, en particulier si vous avez des systèmes SAP. Mais ne vous inquiétez pas ! Dans cet article, nous abordons tous les aspects des vulnérabilités SAP et la manière d’y remédier. Découvrez tous nos conseils !

Systèmes SAP : Une vue d’ensemble

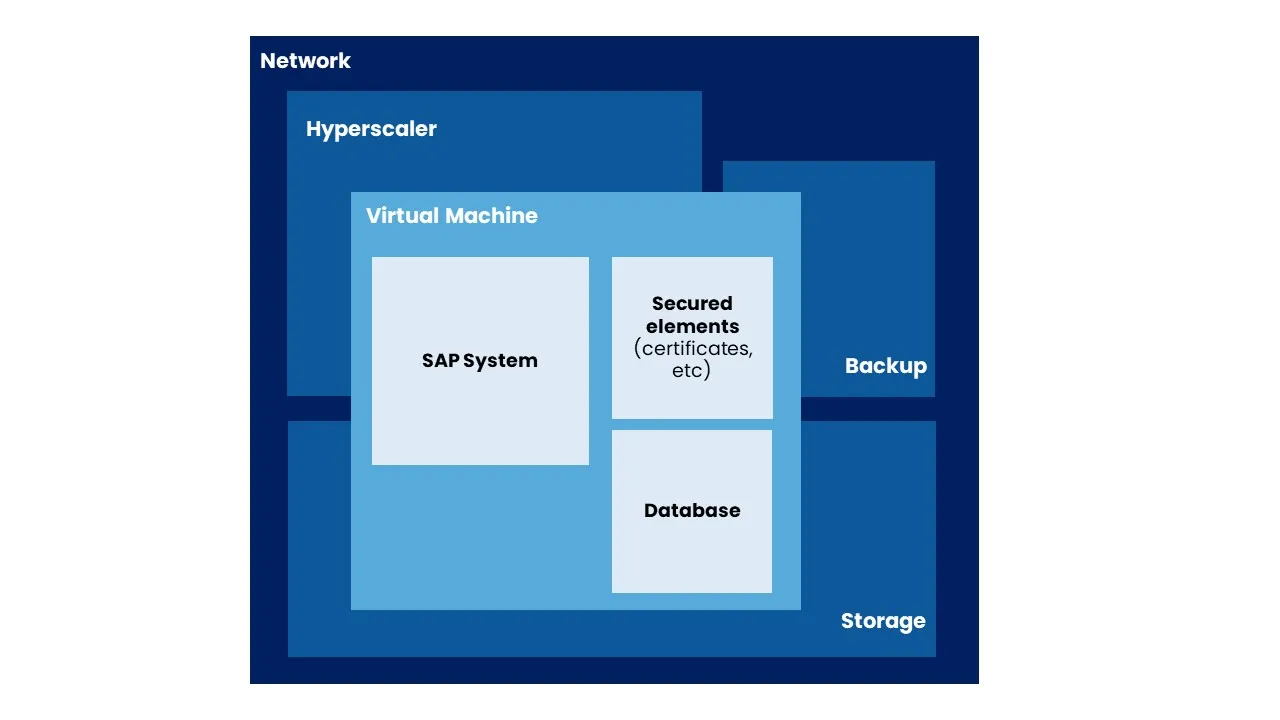

Les systèmes SAP sont constitués de nombreux composants qui ne sont pas fournis par la même entreprise mais qui doivent fonctionner ensemble pour fournir le service attendu. Du point de vue de la sécurité informatique, un système SAP de type legacy doit être maintenu à jour pour ne pas devenir un point faible dans le réseau de sécurité du système d’information d’une entreprise. Ainsi, selon le modèle présenté ici, tous les logiciels et matériels qui composent le système informatique doivent être mis à jour régulièrement.

Ces mises à jour peuvent devenir compliquées et entraîner des incompatibilités, voire des dysfonctionnements ; les composants n’étant pas tous fournis par le même prestataire, ces mises à jour peuvent les rendre incompatibles entre eux, empêchant l’accès aux données.

La mise à niveau d’un système d’exploitation n’est pas toujours possible et peut nécessiter l’installation d’un nouveau serveur doté d’un système d’exploitation récent. Il est donc nécessaire de créer une copie similaire du système SAP. Cela représente une charge de travail importante et nécessite de disposer de licences à jour pour le système d’exploitation, la base de données et le logiciel SAP.

Les administrateurs du système sont alors tentés de ne pas appliquer les mises à jour aux différents composants pour éviter de provoquer des dysfonctionnements. Dans de telles situations, les vulnérabilités ne sont plus correctes et le système devient donc vulnérable aux cyberattaques.

Un peu plus de détails sur les vulnérabilités de SAP

Pendant longtemps, on a cru qu’il suffisait de mettre en place une solide gestion des autorisations des utilisateurs pour être protégé. Ce n’est pourtant pas le cas, car les systèmes SAP présentent régulièrement des vulnérabilités.

SAP publie un bulletin de vulnérabilité chaque mois et a signalé 280 vulnérabilités par an en moyenne au cours des trois dernières années.

Selon le Rapport 2023 d’Onapsis sur la sécurité, si un pirate parvient à accéder à un système SAP non protégé en exploitant une application vulnérable orientée vers internet ou en exécutant une attaque depuis l’intérieur de la structure sur des systèmes non sécurisés, l’impact sur l’entreprise peut être critique. Dans de nombreux scénarios, l’attaquant serait en mesure d’accéder au système SAP vulnérable avec un maximum de privilèges (Administrateur/SAP_ALL), en contournant tous les contrôles d’accès et d’autorisation (tels que la séparation des tâches, la gestion des identités et les solutions GRC).

Cela signifie que l’attaquant pourrait prendre le contrôle total du système SAP affecté, de ses données et de ses processus de gestion sous-jacents. Le fait de disposer d’un accès administratif au système permettrait à l’attaquant de gérer (lire/modifier/supprimer) chaque enregistrement, chaque fichier et chaque rapport du système.

Principaux exemples de vulnérabilités SAP

Bien que cette liste ne soit pas exhaustive, elle correspond à des vulnérabilités graves et préoccupantes pour le système SAP lui-même. Les vulnérabilités peuvent également provenir du système d’exploitation ou de la base de données, parmi de nombreuses autres possibilités, ce qui confirme que les sources de menaces peuvent être nombreuses. Poursuivez votre lecture pour en savoir plus –

Les deux premiers exemples concernent SAP NetWeaver :

CVE-2022-22536 : Note SAP 3123396

Cette vulnérabilité critique affecte le système SAP depuis février 2022. Un attaquant à distance non authentifié peut exploiter la vulnérabilité en utilisant une simple requête HTTP et réaliser une prise de contrôle complète du système. Les structures touchées pourraient être confrontées au vol de données sensibles, à la fraude financière, à l’interruption de processus commerciaux essentiels, aux ransomwares et à l’arrêt de toutes les opérations.

Plus d’informations sur CVE-2022-22536 dans cette vidéo : Erreur de serveur interne : exploitation de la communication inter-processus dans le serveur HTTP de SAP

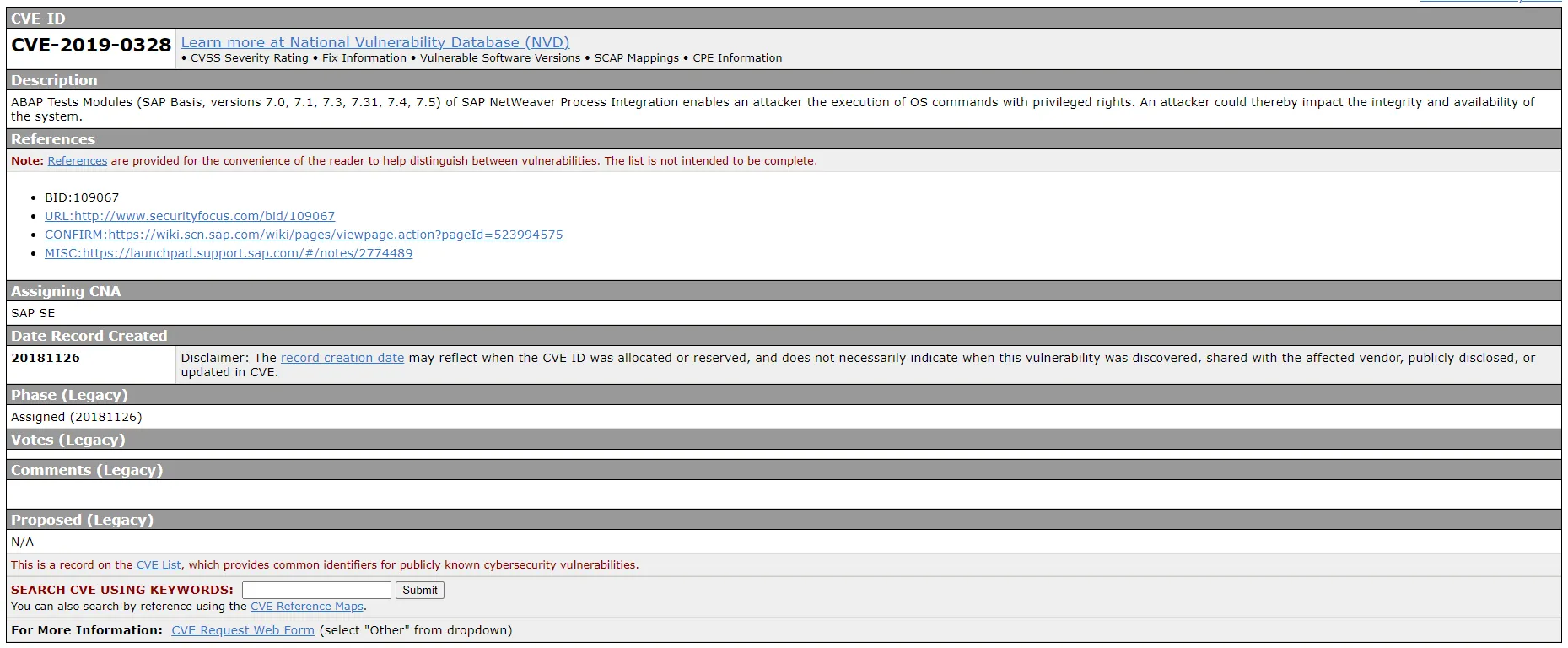

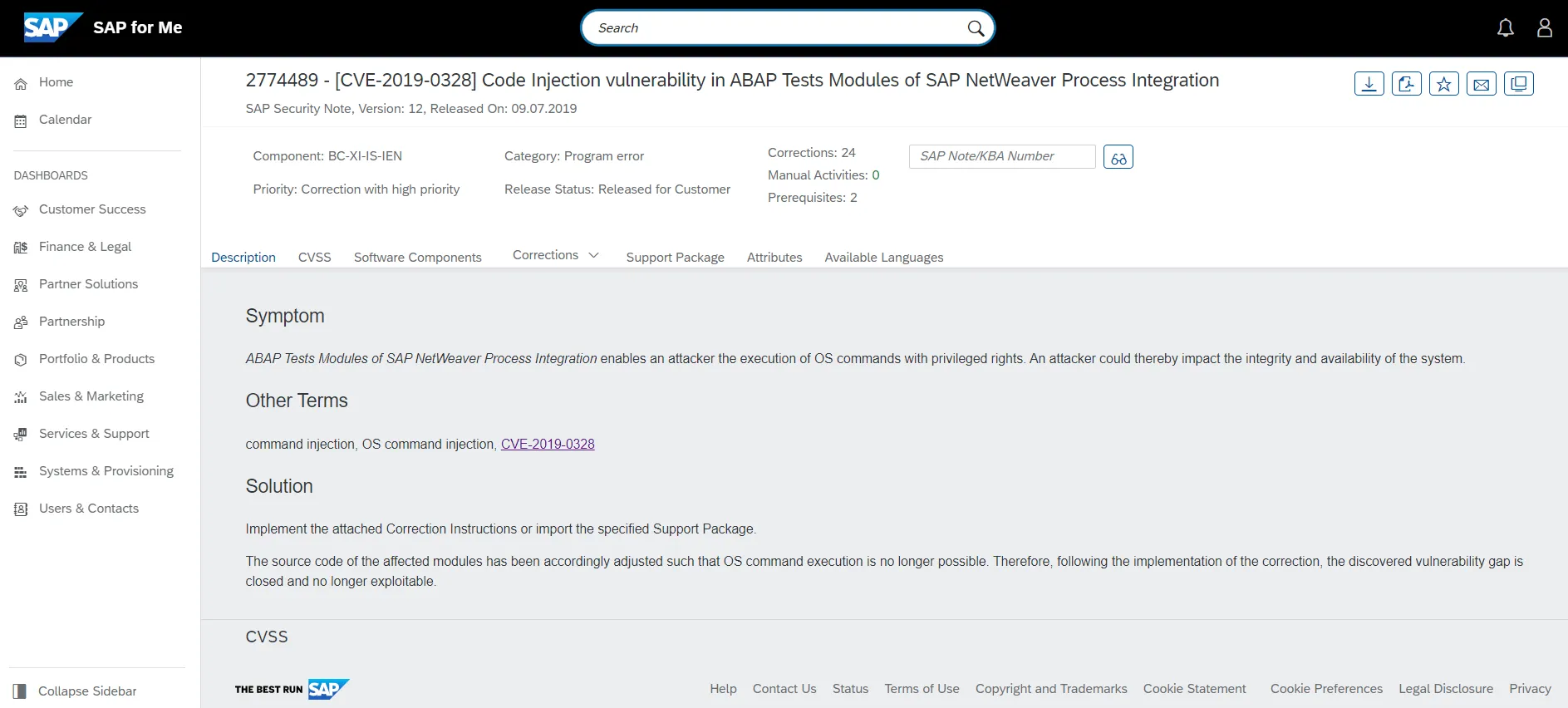

CVE-2019-0328 : Note SAP 2758144

Cette vulnérabilité affecte le composant ABAP Test Cockpit (ATC) de SAP NetWeaver ABAP. Il est dû à un manque de validation correcte des entrées utilisateur dans un module fonctionnel spécifique, ce qui pourrait permettre à un attaquant d’exécuter du code arbitraire à distance. S’il est exploité, un pirate peut prendre le contrôle du système SAP concerné. Cette vulnérabilité a été jugée critique avec un score CVSS de 9,8 sur 10.

Pour plus d’informations sur CVE-2019-0328, regardez cette vidéo : Vulnérabilité d’injection de code SAP (CVE-2019-0328)

Vos systèmes SAP peuvent également comporter le serveur d’application NetWeaver Java, qui peut lui aussi être attaqué par des vulnérabilités :

CVE-2020-6287 : Note SAP 2934135

Cette vulnérabilité est une faille critique d’exécution de code à distance qui affecte le serveur d’application SAP NetWeaver Java. S’il est exploité, un pirate peut prendre le contrôle complet du système SAP concerné. Cette vulnérabilité a été utilisée dans des attaques contre plusieurs structures des secteurs de la défense, de l’aérospatiale et de la haute technologie. Par exemple, une entreprise technologique multinationale a été la cible d’attaquants qui ont exploité cette vulnérabilité pour voler des informations confidentielles relatives à ses projets de recherche et de développement. Vous pouvez trouver plus d’informations sur CVE-2020-6287 dans cette vidéo : Live Stream Hunting & Exploitation of latest CVE 2020 6286/6287 for Bug Bounties (en anglais)

CVE-2019-0321 : Note SAP 2758146

Cette vulnérabilité permet aux attaquants d’exécuter un code arbitraire sur SAP NetWeaver Application Server Java par le biais d’un fichier JSP malveillant. L’impact de cette vulnérabilité varie en fonction de l’organisation visée. Par exemple, une société mondiale de services financiers a été la cible d’attaquants qui ont exploité cette vulnérabilité pour voler des informations sensibles, notamment des numéros de comptes bancaires et des mots de passe, à partir de ses systèmes.

CVE-2018-2380 : Note SAP 2562333

Cette vulnérabilité est une faille critique d’exécution de code à distance qui affecte l’analyseur XML dans SAP NetWeaver Application Server Java. S’il est exploité, un pirate peut prendre le contrôle complet du système SAP concerné. Cette vulnérabilité a été utilisée dans des attaques contre plusieurs structures dans les secteurs de la fabrication, du transport et de la logistique. Par exemple, un producteur d’aluminium norvégien, Norsk Hydro, a été la cible d’un groupe de pirates informatiques connu sous le nom d’APT 29, ce qui a obligé l’entreprise à fermer certaines de ses usines et à passer à des opérations manuelles pendant un certain temps, entraînant des pertes financières considérables.

Même les systèmes SAP des petites entreprises sont affectés par des vulnérabilités et peuvent être la cible d’attaques. Si vous faites partie d’une grande entreprise et que vous disposez de la version ECC de SAP, êtes-vous sûr que la version Business One n’est pas installée et opérationnelle pour une entité ou une filiale de votre entreprise ?

CVE-2021-27610 : Note SAP 3037518

Cette vulnérabilité permet aux attaquants d’exécuter du code à distance sur SAP Business One par le biais d’un fichier malveillant. L’impact de cette vulnérabilité varie en fonction de la structure visée. Par exemple, un distributeur mondial de composants électroniques a été la cible d’attaquants qui ont exploité cette vulnérabilité pour voler des informations sensibles, notamment des données sur les clients et des informations financières.

Vulnérabilités SAP : Ce qu’il faut retenir

Selon l’Agence pour la cybersécurité et la sécurité des infrastructures (CISA), en 2021, des pirates ont utilisé des failles résolues dans des systèmes SAP non corrigés pour accéder à des réseaux d’entreprise. Par conséquent, les systèmes vulnérables non corrigés doivent être isolés afin qu’ils ne constituent pas un point d’entrée pour les individus mal intentionnés. Toutefois, la mise en œuvre et la maintenance de ce système sont compliquées, ce qui rend l’accès et l’interaction avec les utilisateurs légitimes beaucoup plus difficiles.

Cependant, ne partez jamais du principe que votre ancien système SAP n’est pas exposé à des vulnérabilités simplement parce qu’il n’est accessible qu’au moyen d’une connexion VPN. Les pirates informatiques peuvent tenter de prendre le contrôle de vos systèmes ou d’y pénétrer de différentes manières, notamment en usurpant votre identité numérique. Le vol d’identité numérique (par exemple, par le biais d’une attaque de phishing ciblée) permet à l’attaquant de contourner la connexion VPN et d’accéder à votre système SAP comme s’il était exposé sur Internet.

Par ailleurs, n’oubliez pas que l’obsolescence programmée n’est pas un mythe. Dès le moment où les évolutions ne sont pas seulement logicielles mais aussi matérielles (changement d’hyperscale, évolution de la solution de stockage ou de sauvegarde, etc), la migration peut être incompatible avec les systèmes legacy. Dépasser le MTBF (Mean Time Between Failure) d’un équipement physique est très risqué, même si vous disposez d’équipements de rechange. Du point de vue de la conformité, ces anciens systèmes obsolètes constituent des points noirs qui devront être surveillés. Leur non-respect sera rappelé sans relâche jusqu’à ce qu’une solution conforme et durable soit trouvée.

Protéger les données legacy grâce au decommissionnement des systèmes

Les données fournies ci-dessus permettent de conclure qu’il n’est pas sûr de conserver des données anciennes dans d’anciens systèmes, car de nombreuses vulnérabilités peuvent affecter un système SAP. La meilleure façon de protéger vos systèmes contre de telles vulnérabilités est de décommissionner le système existant et de stocker les données dans un environnement sûr – ce qui signifie extraire 100 % de vos données existantes. Il permet non seulement de sécuriser votre système, mais aussi de garantir la conformité future avec les exigences en matière de fiscalité, d’audit et de confidentialité des données.

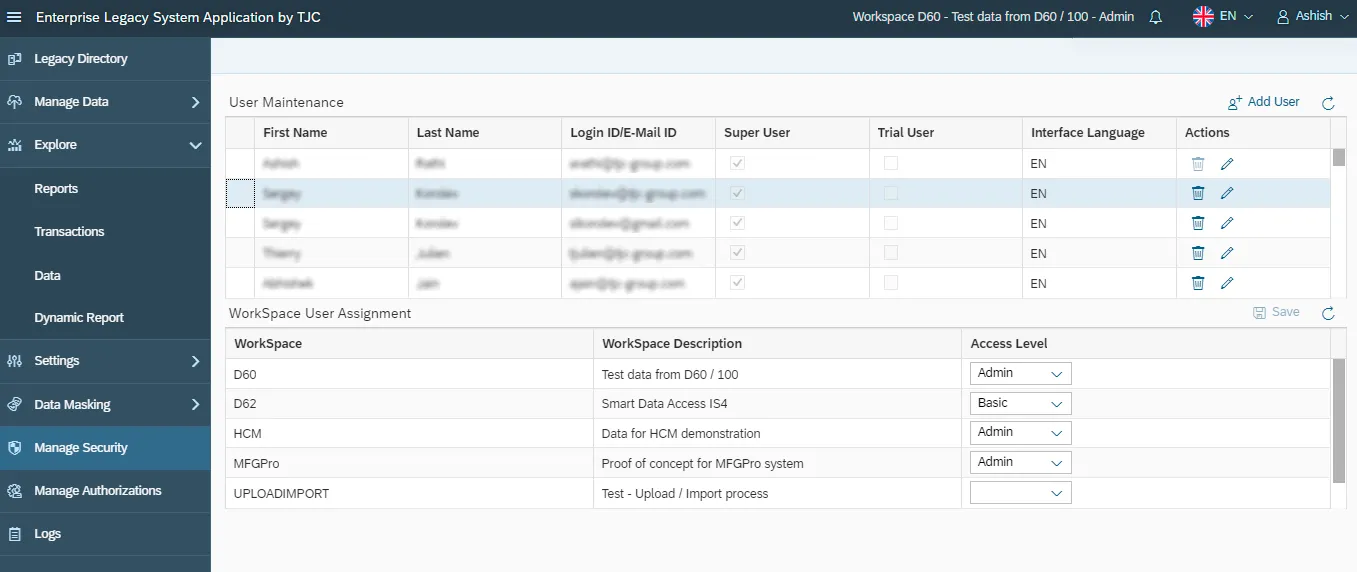

Le Groupe TJC dispose d’une méthodologie éprouvée pour le décommissionnement des systèmes, qui permet d’extraire 100 % des données existantes dans des fichiers plats et de les stocker dans un environnement sécurisé. Par la suite, les données legacy peuvent être réévaluées à tout moment par le biais de l’application Enterprise Legacy System Application (ELSA). Elsa by TJC donne aux clients finaux la certitude que leurs données sont toujours accessibles. L’application fonctionne avec les systèmes SAP et non SAP. Si vous souhaitez protéger vos données legacy, contactez-nous dès aujourd’hui pour en savoir plus !

Apprenez tout ce que vous devez savoir sur le décommissionnement des systèmes legacy dans ce webinaire : https://youtu.be/SAu4qeTUNOY

Sources :

- 2023 Rapport de sécurité d’Onapsis . https://tinyurl.com/kzrfbr5k

- Agence pour la cybersécurité et la sécurité des infrastructures. https://www.cisa.gov/

- Base de données nationale sur la vulnérabilité. Résultats. https://nvd.nist.gov/vuln/search/results?isCpeNameSearch=false&query=SAP&results_type=overview&form_type=Basic&search_type=all&queryType=phrase&startIndex=0