Autor: TJC Group Chief Security Officer und Content Marketing Team.

Aktuelle Studie, die von SAPInsider bei einer internationalen Stichprobe von SAP-Anwendern hat ergeben, dass Ransomware-Angriffe zwar immer noch als die größte Bedrohung für die Cybersicherheit gelten, aber eine neue Bedrohung dicht dahinter folgt. Die zweitgrößte Bedrohung nach Ransomware- und Malware-Angriffen betrifft heute das Patchen von Systemen. Oder besser gesagt, Bedrohungen, die entstehen, wenn das System-Patching nicht auf dem neuesten Stand gehalten wird.

“Ungepatchte Systeme sind möglicherweise der einfachste Weg für Cyberkriminelle, sich Zugang zu IT-Systemen zu verschaffen, indem sie auf bekannte Systemfehler und Schwachstellen abzielen.”

Highlights aus dem SAPinsider-Bericht

Dies sind die niedrig hängenden Früchte der Cybersicherheitswelt, die wirklich offensichtlichen Einstiegspunkte. Viele Unternehmen investieren Hunderttausende von Pfund, Euro und Dollar in den Kauf der neuesten Cybersicherheitstechnologie, um ausgeklügelte Angriffe zu vereiteln, versäumen es aber, die offensichtlichen Wege der Hacker zu sichern.

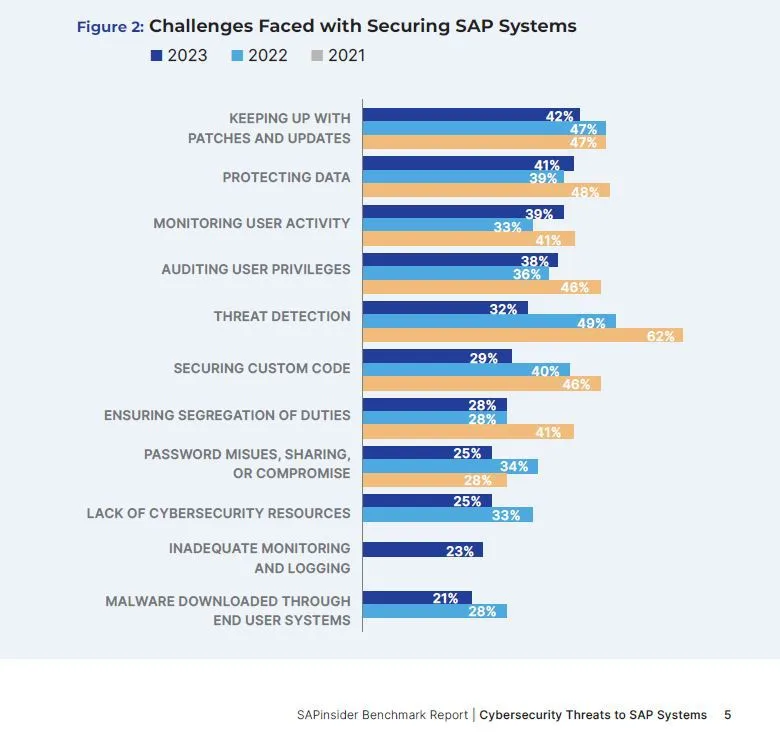

42% der Unternehmen, die an der SAPinsider-Studie teilgenommen haben, gaben zu, dass das Aufrechterhalten von Patches und Updates ein ständiges Problem darstellt, und bezeichneten dies als ihre größte Herausforderung

Warum ist das Patchen kompliziert?

Die Probleme, die bei der Planung von Patches auftreten, ähneln denen, die Administratoren bei der Stilllegung von Altdaten haben. Es kann schwierig sein, Systemausfallzeiten zu planen, um einen Patching-Prozess abzuschließen (45%). Unternehmen müssen konkurrierende geschäftliche Prioritäten verwalten (40 %), und sehr oft wird das Patching an das Ende des Prioritätenstapels gesetzt. IT-Abteilungen können auch zögern, bestimmte Patches zu installieren, da sie sich negativ auf die Systemverfügbarkeit auswirken könnten (40 %). Einige Benutzer sind nicht in der Lage, zwischen den wichtigsten und den weniger wichtigen Patches zu unterscheiden (37%), und sie haben möglicherweise nur begrenzte IT-Ressourcen zur Verfügung, um die Patches anzuwenden (34%) und anschließend zu überprüfen, ob sie ordnungsgemäß implementiert wurden.

“Sehr oft müssen Patches manuell eingespielt werden, was zeit- und ressourcenaufwändig ist. Bei der Stilllegung von Altsystemen kann es ein ähnliches Szenario geben, und genau wie bei den Patches kann es einfacher sein, nichts zu tun, was aber möglicherweise katastrophale Folgen für die Cybersicherheit hat.”

Probleme beim Patchen von SAP-Systemen?

Das Patchen von SAP-Systemen ist bekanntermaßen ein komplexer Prozess. Er beginnt bei der Hardware und eingebetteten Software-Updates, geht über das Betriebssystem, den Hypervisor für virtuelle Maschinen (falls zutreffend), die Datenbank und endet schließlich bei der SAP-Lösung selbst. Jedes Patching-Update erfordert eine individuelle Überprüfung, um seine Anwendbarkeit sicherzustellen, und einen Testplan, um zu gewährleisten, dass es das Problem vollständig löst und keine neuen Probleme einführt.

Speziell bei SAP-Legacy-Systemen gibt es weitere Komplikationen, wenn es um das Patchen von Systemen geht, z.B. wenn Sie nicht mehr auf die primäre DEV/QA/PRD-Landschaft zugreifen können, sondern nur noch auf ein untergegangenes PRD-System. Es kann auch andere Auswirkungen auf das Schwachstellenmanagement geben, da das ältere System möglicherweise die Integration von SAP-Protokollen in ein SIEM (Security Information and Event Management Tool) nicht zulässt.

Lernen Sie den Unterschied zwischen dem Auslaufen eines Systems und der Außerbetriebnahme eines Systems.

Die Frage der Verwaltung von Altsystemen

Bei der Frage nach Patches denkt man in der Regel an aktuelle, produktive Systeme, denn die meisten Unternehmen befassen sich hauptsächlich mit der Implementierung von Patches für die derzeit genutzten Systeme. Was ist mit Altsystemen? Diejenigen, die noch vorhanden sind, aber nicht mehr regelmäßig genutzt werden. Diejenigen, die Altdaten enthalten, die ebenfalls veraltet, überholt und für manche nicht mehr von Nutzen sind. Diese Daten müssen archiviert und außer Betrieb genommen werden, aber es kann eine komplizierte Aufgabe sein, zu entscheiden, ob ein bestimmter Datensatz als Altdaten anzusehen ist, insbesondere in stark regulierten Sektoren wie dem Gesundheitswesen und dem Finanzwesen, wo er möglicherweise über seine Nutzungsdauer hinaus aufbewahrt werden muss.

Alte Daten können ein Risiko für die Cybersicherheit darstellen, da sie möglicherweise nicht verschlüsselt oder durch andere Zugriffskontrollen geschützt sind, was sie anfälliger für Datenschutzverletzungen und Diebstahl macht.

Es ist weitaus sicherer, Altdaten außer Betrieb zu nehmen und sie getrennt von anderen kritischen Datenbanken zu speichern, an einem Ort, an dem Hacker keinen Zugriff haben. Weitere Informationen finden Sie im folgenden Artikel: SAP-Schwachstellen und warum es nicht sicher ist, Legacy-Daten in einem alten SAP-System zu speichern.

ELSA (Enterprise Legacy System Applications) ist eine gute Option, weil es die Stilllegung von Daten erleichtert. Die von der TJC Group konzipierte und entwickelte Anwendung schließt veraltete Daten sauber ein und sorgt für deren leichte Zugänglichkeit. Was die Sicherheit angeht, so basiert ELSA auf SAP BTP und ist daher eine sehr sichere Anwendung. Außerdem ist die Anwendung mit einer Datenbank (wie MySQL, PostgreSQL oder HANA Cloud) und einem Blob-Speicher über eine private Endpunktverbindung verbunden.

Für SAP-Anwender ist eine der besten Eigenschaften von ELSA, dass es sich um eine native SAP-Anwendung handelt, die für die Verwendung mit SAP-Systemen konzipiert wurde, aber auch mit Nicht-SAP-Altsystemen kompatibel ist. ELSA stellt sicher, dass alle Legacy-Daten sicher gespeichert werden, minimiert das Risiko von Cyber-Maulwürfen und profitiert von den Sicherheitsmaßnahmen sowohl von SAP als auch von großen Hyperscalern.

Das letzte Wort

Viele Unternehmen geben heute zu, dass es schwierig ist, den Überblick über die Maßnahmen zur Cybersicherheit zu behalten, und geben einen immer größeren Teil ihres IT-Budgets für Technologien aus, um Cyberkriminelle in Schach zu halten. SAP-Kunden geben zu, dass dies eine Herausforderung ist, aber das muss nicht so sein. Indem sie sich auf die niedrig hängenden Früchte konzentrieren, um Schwachstellen zu minimieren, z.B. indem sie sicherstellen, dass die Patches immer auf dem neuesten Stand sind, und indem sie alte Daten und Systeme außer Betrieb nehmen, können sie einen großen Beitrag zum Schutz ihres Unternehmens leisten.

Die Durchsetzung der Sicherheit von Altsystemen ist einer der Hauptgründe für die Stilllegung von Systemen. Weitere Informationen finden Sie in diesem Webinar: Das A und O der Stilllegung von Legacy-Systemen für SAP- und Nicht-SAP-Systeme.